Quiero hoy destacar la presencia de un nuevo Web de información para la prevención del fraude. La noticia a la que he accedido vía la Asociación de Internautas presenta esta nueva iniciativa tal como puede leerse en el enlace Arranca la primera campaña contra el robo de identidad y el fraude on line.

Me llama poderosamente la atención ver que a pesar de como informa la noticia "El Instituto Nacional de Tecnologías de la Comunicación (INTECO), la Asociación de Internautas (AI) y Panda Software han presentado la primera campaña contra el robo de identidad y el fraude on line. La iniciativa, que se creó a raíz de las conclusiones del I Encuentro Nacional de Internautas celebrado en León los días 13 y 14 de julio, ofrece información y formación para que el usuario conozca las amenazas y sepa cómo protegerse" luego al entrar en el portal WWW.Nomasfraude.es aparecen en todas las cosas interesantes un formulario para recabar datos de carácter personal cuya cláusula de información de la LOPD advierte de la recogida para un único Responsable de fichero que Panda Software Internacional.

Hasta en la sección de "Denuncia" que uno podía esperar pudiera servir para notificar a las Fuerzas de Seguridad del Estado la presencia de Webs fraudulentas, se recogen datos de carácter personal para Panda Software Internacional.

Estos hechos podéis contrastarlos en los enlaces:Denuncia y

Política de Privacidad en la sección Denuncia.

Ahora como internauta ya solo me cabe una duda, ¿Estamos realmente ante una campaña de contra el robo de identidad y el fraude on-line o frente a una acción publicitaria con cierto aire filantrópico que pretende concienciar pero a cambio de recoger datos de carácter personal para intereses no tan filantrópicos?

¿Por qué entonces el INTECO, el Ministerio de Industria, Turismo y Comercio prestan su imagen si realmente se favorece a una iniciativa privada y comercial? ¿Por la foto de poder decir que hacen algo con el tema aunque solo hayan colgados cuatro animaciones flash que no puedes bajarte si no regalas tus datos? ¿No podrían haber articulado una manera de notificar al Grupo de Delitos Telemáticos o a la Policía Nacional la existencia de Webs suplantadas?

En fin, más de lo mismo. Se abusa de la ingenuidad del usuario y se venden "avances" que realmente no lo son tanto porque detras de este portal solo se esconde la finalidad lucrativa de obtener datos de carácter personal de potenciales clientes aprovechando la cobertura mediatica que se le da a una iniciativa de este calado (que por escasas son bien acogidas).

Además, podían haber aprovechado la oportunidad para crear un único punto español de notificación de Webs de fraude correspondientes a empresas españolas suplantadas.

No nos cuenten milongas que esto del fraude por Internet es un riesgo que este tipo de iniciativas no consigue minimizar. Toda información es buena pero para eso ya teníamos la sección del Centro de Alerta Temprana con la sección Fraudes por Internet o el portal Seguridad en pymes por cierto del mismo patrocinador.

No gasten el dinero público en más información que sobra y se repite y empiecen a pensar ya en proporcionar mecanismos jurídicos para depurar y exigir responsabilidades por los delitos cometidos, y por tanto, incrementar la seguridad jurídica del usuario Internet.

Hoy en los medios de comunicación parecía que algo nuevo se hacía desde la Administración para frenar el fraude y los resultados son solamente un folleto con publicidad de una empresa para recoger datos de carácter personal.

martes, 25 de julio de 2006

Noticias

1 comentarios

Arranca la primera campaña contra el robo de identidad y el fraude on line ¿de verdad?

Leo vía Windows Security Logging and Other Esoterica un anuncio bastante interesante desde el punto de vista de la auditoría y control de la seguridad para entornos Microsoft. La recién anunciada Microsoft System Center Operations Manager 2007 Beta 2 parece que va a incluir características más potentes respecto al registro y monitorización de eventos y su correspondiente auditoría.

Aunque en la Web del anuncio no he conseguido información respecto a esta funcionalidad, el blog origen de la noticia me lleva a la Web de la empresa que parece estar colaborando y que detalla más las cosas.

El anuncio publicado en Secure Vantage - MOMv3 Solutions tiene algunas cosas que merece la pena destacar.

Secure Vantage esta trabajando en una serie de soluciones para aumentar las capacidades de monitorización de Operations Manager 2007 y el gestor de eventos de seguridad Microsoft ACS (Audit Collection Service). Algunas de las caracteristicas que esperan poder ofrecer son:

* Detección de intrusos

* Análisis forente

* Reportes sencillos del modulo ACS

* Gestión del riesgo

* Monitorización del estado de la seguridad

Para ello, los modulos ya diseñados constan de las siguientes características:

* ACS Reporting

o Base Windows Security Event Reporting

o Active Directory Extensions

o Heterogeneous Hooks

o Regulation Wrappers

* WSA, Windows Security Auditor (SCMP Alerting features and more)

* GPA, Group Policy Auditor (New version of Policy Controls MP)

Aunque en la Web del anuncio no he conseguido información respecto a esta funcionalidad, el blog origen de la noticia me lleva a la Web de la empresa que parece estar colaborando y que detalla más las cosas.

El anuncio publicado en Secure Vantage - MOMv3 Solutions tiene algunas cosas que merece la pena destacar.

Secure Vantage esta trabajando en una serie de soluciones para aumentar las capacidades de monitorización de Operations Manager 2007 y el gestor de eventos de seguridad Microsoft ACS (Audit Collection Service). Algunas de las caracteristicas que esperan poder ofrecer son:

* Detección de intrusos

* Análisis forente

* Reportes sencillos del modulo ACS

* Gestión del riesgo

* Monitorización del estado de la seguridad

Para ello, los modulos ya diseñados constan de las siguientes características:

* ACS Reporting

o Base Windows Security Event Reporting

o Active Directory Extensions

o Heterogeneous Hooks

o Regulation Wrappers

* WSA, Windows Security Auditor (SCMP Alerting features and more)

* GPA, Group Policy Auditor (New version of Policy Controls MP)

Hoy no voy a comentar ningun tema relacionado directamente con la seguridad de la información, pero si lo está de manera implicita tal como voy a argumentar.

Esta tarde he asistido al Diascaldum que la Universidad de Murcia ha organizado entorno al software libre. Aunque mi principal motivación para asistir era el taller de hacking relacionado con el analisis de binarios relacionados con el malware, por casualidad he caido en la sala donde el profesor Javier Bustamante Donas, de la Universidad Complutense de Madrid nos ha ilustrado por qué los esfuerzos de una poderosa empresa de desarrollo no puede acabar con el movimiento del software libre.

Aunque no localizo las transparencias que ha utilizado, la charla ha tratado aspectos curiosos de la ética y los diferentes modelos y análisis de comportamiento que justifican que las decisiones egoistas son peores a medio y largo plazo que las decisiones de colaboración.

Dado lo interesante pero denso de la charla, he procedido a localizar textos con estas teorías filosoficas que llevan a decir cosas como "Todo lo que no se da, se pierde" o que "la Nueva Economía ya no se basa en la escasez sino en la omnipresencia".

En la charla ha hecho referencia a la "Ética hacker" como un jaque contra el concepto tradicional de propiedad. Aunque sobre esta ética existen diferentes versiones, prefiero escribir los puntos que ha destacado Javier Bustamante:

- El mundo está lleno de problemas fascinantes esperando ser resueltos.

- Nadie debería tener que resolver un problema ya resuelto.

- El aburrimiento es malo e insoportable.

- La libertad es buena.

- La actitud no sustituye a la competencia.

Imagino que en parte y de manera incosciente, alguien que publica un blog donde plasma sus experiencias y conocimientos en el fondo lleva la bandera de ""Todo lo que no se da, se pierde".

En fin, que hoy he descubierto parte de los principios y teorías matemáticas que pudieran justificar o explicar mi motivación para publicar este blog.

Os dejo con un par de enlaces a documentos más extensos con todas estas discusiones: - Dilemas éticos en la sociedad de la información: apuntes para una discusión..

- Hacia la cuarta generación de Derechos Humanos: repensando la condición humana en la sociedad tecnológica.

Y por cerrar el tema y explicar donde está la relación entre el blog y el post de hoy, al final, garantizar la seguridad de la información es preservar todas sus propiedades, o sea, garantizar que la ética y los beneficios de la sociedad de la información no se ven afectadas por los poderes que si bien no pueden derrocar esta nueva tendencia que lleva a compartir la información y el conocimiento, si pueden tratar de contaminar sus origenes o bien alterandolos o bien aprovechando el poder de las redes distribuidas y la facilidad de acceso para distribuir contenidos incorrectos o difamatorios que hagan desconfiar de cualquier fuente.

Esta tarde he asistido al Diascaldum que la Universidad de Murcia ha organizado entorno al software libre. Aunque mi principal motivación para asistir era el taller de hacking relacionado con el analisis de binarios relacionados con el malware, por casualidad he caido en la sala donde el profesor Javier Bustamante Donas, de la Universidad Complutense de Madrid nos ha ilustrado por qué los esfuerzos de una poderosa empresa de desarrollo no puede acabar con el movimiento del software libre.

Aunque no localizo las transparencias que ha utilizado, la charla ha tratado aspectos curiosos de la ética y los diferentes modelos y análisis de comportamiento que justifican que las decisiones egoistas son peores a medio y largo plazo que las decisiones de colaboración.

Dado lo interesante pero denso de la charla, he procedido a localizar textos con estas teorías filosoficas que llevan a decir cosas como "Todo lo que no se da, se pierde" o que "la Nueva Economía ya no se basa en la escasez sino en la omnipresencia".

En la charla ha hecho referencia a la "Ética hacker" como un jaque contra el concepto tradicional de propiedad. Aunque sobre esta ética existen diferentes versiones, prefiero escribir los puntos que ha destacado Javier Bustamante:

- El mundo está lleno de problemas fascinantes esperando ser resueltos.

- Nadie debería tener que resolver un problema ya resuelto.

- El aburrimiento es malo e insoportable.

- La libertad es buena.

- La actitud no sustituye a la competencia.

Imagino que en parte y de manera incosciente, alguien que publica un blog donde plasma sus experiencias y conocimientos en el fondo lleva la bandera de ""Todo lo que no se da, se pierde".

En fin, que hoy he descubierto parte de los principios y teorías matemáticas que pudieran justificar o explicar mi motivación para publicar este blog.

Os dejo con un par de enlaces a documentos más extensos con todas estas discusiones: - Dilemas éticos en la sociedad de la información: apuntes para una discusión..

- Hacia la cuarta generación de Derechos Humanos: repensando la condición humana en la sociedad tecnológica.

Y por cerrar el tema y explicar donde está la relación entre el blog y el post de hoy, al final, garantizar la seguridad de la información es preservar todas sus propiedades, o sea, garantizar que la ética y los beneficios de la sociedad de la información no se ven afectadas por los poderes que si bien no pueden derrocar esta nueva tendencia que lleva a compartir la información y el conocimiento, si pueden tratar de contaminar sus origenes o bien alterandolos o bien aprovechando el poder de las redes distribuidas y la facilidad de acceso para distribuir contenidos incorrectos o difamatorios que hagan desconfiar de cualquier fuente.

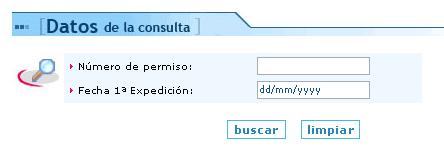

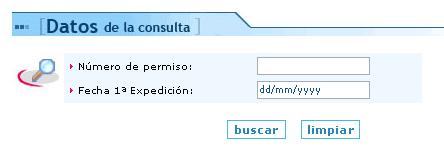

Leo vía Gaonasec una noticia que cuanto menos indigna. La DGT alardea de portal Web para la consulta de puntos y se pasan por debajo del código de la circulación en materia de protección de datos los derechos de los ciudadanos.

Tal como detalla en el post "el Carnet por puntos" Gaona y tambien el blog Férfer blog, han utilizado un método de acceso que no garantiza la autenticación de la persona. Como bien argumenta, identificar es una cosa y autenticar otra. Además para eso el R.D. 994/1999 utiliza ambos términos. Sólo hace falta consultar el diccionario de la RAE.

Identificar.

(De idéntico, con supresión de la última sílaba, y -ficar).

2. tr. Reconocer si una persona o cosa es la misma que se supone o se busca.

4. prnl. Dar los datos personales necesarios para ser reconocido.

Por tanto, la identificación supone una petición de credenciales para tener información sobre quien se es (o se dice ser).

Autenticar.

(De auténtico).

1. tr. Autorizar o legalizar algo.

2. tr. acreditar (ǁ dar fe de la verdad de un hecho o documento con autoridad legal).

La autenticación va más alla. No solo requiere de las credenciales sino que además deben ser verificadas, debe poder conocerse su veracidad con el objeto de poder dar fe de la identidad.

Por tanto, un numero de DNI nos identifica y SOLO algo que la persona a autenticar CONOCE, TIENE o ES lo autentica.

Los datos que solicita el Web de la DGT pudieran identificar pero en cualquier caso NO AUTENTICAR dado que no es una información que acredite de forma biunívoca a la persona y el dato de autenticación.

Señores de la DGT, ¿es que ustedes se creen que alguien tiene el carnet y la documentación del coche porque les dice que lo tiene o verifican el DNI del conductor con la persona que tienen delante y con la que aparece como titular de la documentación?

Entonces, ¿Por qué no hacen lo mismo con los servicios telemáticos? ¿Es que no es suficiente ejemplo los constantes incidentes de phishing en el sector financiero como para tomarse un poquito más en serio el tema?

Una cosa es que por desgracia el ciudadano de apié no esté concienciado sobre cuales son sus derechos, y otra muy distinta es que sean constantemente pisoteados por la ausencia de protesta. Son ya constantes las referencias a como se vulnera la protección de la intimidad tanto en el sector público como en el privado. Lo más preocupante además es la tendencia que se está generando. Ya no es sólo que recaben datos sin consentimiento, sino que además empiezan a ser explotados con fines perversos. Como ejemplo, solo destacar la noticia publicada en El Navegante "El 75% de las empresas ni conoce ni cumple las leyes de protección de datos de sus trabajadores."

Tal como dice el Antoni Farriols, presidente de la independiente Comisión de Libertades e Informática, "sólo el 25% de las empresas conocen y cumplen la normativa sobre protección de datos" y este desconocimiento está siendo aprovechado para cometer abusos.

Parece evidente que solo cuando hay sanción hay una conducta ética porque la autoregulación por parte de las propias empresas no existe, y si encima este derecho es dificil de custodiar o controlar, somos pasto para el abuso y la lesión de nuestros derechos.

Con los ficheros privados existe al menos riesgo de sanción económica, pero encima con la Administración Pública, al ser una sanción de carácter administrativo parece imperar la impunidad y el abuso.

¿Con que autoridad se puede exigir el cumplimiento de una ley que es la propia Administración la primera en vulnerarla?

Tal como detalla en el post "el Carnet por puntos" Gaona y tambien el blog Férfer blog, han utilizado un método de acceso que no garantiza la autenticación de la persona. Como bien argumenta, identificar es una cosa y autenticar otra. Además para eso el R.D. 994/1999 utiliza ambos términos. Sólo hace falta consultar el diccionario de la RAE.

Identificar.

(De idéntico, con supresión de la última sílaba, y -ficar).

2. tr. Reconocer si una persona o cosa es la misma que se supone o se busca.

4. prnl. Dar los datos personales necesarios para ser reconocido.

Por tanto, la identificación supone una petición de credenciales para tener información sobre quien se es (o se dice ser).

Autenticar.

(De auténtico).

1. tr. Autorizar o legalizar algo.

2. tr. acreditar (ǁ dar fe de la verdad de un hecho o documento con autoridad legal).

La autenticación va más alla. No solo requiere de las credenciales sino que además deben ser verificadas, debe poder conocerse su veracidad con el objeto de poder dar fe de la identidad.

Por tanto, un numero de DNI nos identifica y SOLO algo que la persona a autenticar CONOCE, TIENE o ES lo autentica.

Los datos que solicita el Web de la DGT pudieran identificar pero en cualquier caso NO AUTENTICAR dado que no es una información que acredite de forma biunívoca a la persona y el dato de autenticación.

Señores de la DGT, ¿es que ustedes se creen que alguien tiene el carnet y la documentación del coche porque les dice que lo tiene o verifican el DNI del conductor con la persona que tienen delante y con la que aparece como titular de la documentación?

Entonces, ¿Por qué no hacen lo mismo con los servicios telemáticos? ¿Es que no es suficiente ejemplo los constantes incidentes de phishing en el sector financiero como para tomarse un poquito más en serio el tema?

Una cosa es que por desgracia el ciudadano de apié no esté concienciado sobre cuales son sus derechos, y otra muy distinta es que sean constantemente pisoteados por la ausencia de protesta. Son ya constantes las referencias a como se vulnera la protección de la intimidad tanto en el sector público como en el privado. Lo más preocupante además es la tendencia que se está generando. Ya no es sólo que recaben datos sin consentimiento, sino que además empiezan a ser explotados con fines perversos. Como ejemplo, solo destacar la noticia publicada en El Navegante "El 75% de las empresas ni conoce ni cumple las leyes de protección de datos de sus trabajadores."

Tal como dice el Antoni Farriols, presidente de la independiente Comisión de Libertades e Informática, "sólo el 25% de las empresas conocen y cumplen la normativa sobre protección de datos" y este desconocimiento está siendo aprovechado para cometer abusos.

Parece evidente que solo cuando hay sanción hay una conducta ética porque la autoregulación por parte de las propias empresas no existe, y si encima este derecho es dificil de custodiar o controlar, somos pasto para el abuso y la lesión de nuestros derechos.

Con los ficheros privados existe al menos riesgo de sanción económica, pero encima con la Administración Pública, al ser una sanción de carácter administrativo parece imperar la impunidad y el abuso.

¿Con que autoridad se puede exigir el cumplimiento de una ley que es la propia Administración la primera en vulnerarla?

Como suele decirse, una imagen vale más que mil palabras y hoy la gente de Hispasec publica una viñeta cómica que ilustra el tan comentado "Factor Humano".

A través de la iniciativa FOROSEC quiero hoy comentar el enlace a la Guía de implantación de sistemas de gestión de la seguridad de la información.

FOROSEC es un proyecto subvencionado por el Ministerio de Industria, Turismo y Comercio que tiene como objetivo establecer una red experta en seguridad informática enfocada a mejorar la competitividad de las PYMES en los servicios de negocio electrónico.

Los organizadores del proyecto son cuatro centros especializados en TICs y seguridad informática:

* AIMME (Instituto Tecnológico Metalmecánico),

* ESI (European Software Institute),

* IAT (Instituto Andaluz de Tecnología) y

* ROBOTIKER.

Esta guía está redactada en un lenguaje sencillo y puede ser un material muy interesante para realizar una primera aproximación al mundo de los sistemas de gestión de la seguridad de la información (SGSI). En el documento vienen desmenuzadas las diferentes fases del proceso, los documentos mínimos a generar y cuales deben ser los principios y objetivos de abordar un proyecto de semejante transcendencia e importancia para la organización. El desarrollo de la metodología para la implementación acercará a las personas con interés en el tema a cada una de las actividades a desarrollar dentro del diseño y construcción del SGSI.

Por último destacar también el anexo 2 en donde se establecen unas pautas y consejos para la elaboración de procedimientos de seguridad.

El documento puede ser descargado en el enlace Guía de implantación de sistemas de gestión de la seguridad de la información

FOROSEC es un proyecto subvencionado por el Ministerio de Industria, Turismo y Comercio que tiene como objetivo establecer una red experta en seguridad informática enfocada a mejorar la competitividad de las PYMES en los servicios de negocio electrónico.

Los organizadores del proyecto son cuatro centros especializados en TICs y seguridad informática:

* AIMME (Instituto Tecnológico Metalmecánico),

* ESI (European Software Institute),

* IAT (Instituto Andaluz de Tecnología) y

* ROBOTIKER.

Esta guía está redactada en un lenguaje sencillo y puede ser un material muy interesante para realizar una primera aproximación al mundo de los sistemas de gestión de la seguridad de la información (SGSI). En el documento vienen desmenuzadas las diferentes fases del proceso, los documentos mínimos a generar y cuales deben ser los principios y objetivos de abordar un proyecto de semejante transcendencia e importancia para la organización. El desarrollo de la metodología para la implementación acercará a las personas con interés en el tema a cada una de las actividades a desarrollar dentro del diseño y construcción del SGSI.

Por último destacar también el anexo 2 en donde se establecen unas pautas y consejos para la elaboración de procedimientos de seguridad.

El documento puede ser descargado en el enlace Guía de implantación de sistemas de gestión de la seguridad de la información

Suscribirse a:

Comentarios (Atom)

- Follow Us on Twitter!

- "Join Us on Facebook!

- RSS

Contacta por Linkedin