Esta semana he tenido la suerte de asistir a unas jornadas entorno a la e-Administración celebradas dentro del marco del SICARM que es la feria de las tecnologías de la información de la Comunidad Autónoma de Murcia. Las charlas están grabadas y todas pueden ser consultadas en

esta dirección. Recomiendo sobre todo las del jueves por la tarde.

Quizás por mi deformación profesional que está orientada sobre todo al análisis y la gestión del riesgo, cuando pienso en seguridad no busco que fronteras establecer sino cual es el agujero más probable por el que se puede entrar.

Desde que me dedico a esto, se habla del cambio de paradigma en la forma de hacer las cosas, pasando de lo tangible a lo intangible y de lo físico a lo digital, con la liberación de restricciones que eso supone respecto a espacio y tiempo.

Este cambio sobre todo cultural, debe forzar a trabajar con rigor y seriedad y en este nuevo mundo que estamos construyendo, dos gremios que no han convivido mucho están llamados a trabajar de la mano para establecer las reglas juridico-tecnológicas de este cambio de paradigma.

Hace años se habla de un mecanismo de seguridad que puede (tecnicamente tiene el potencial suficiente) proporcionar garantías sobre la autenticidad, integridad y confidencialidad llamado FIRMA DIGITAL. Pero este Aquiles de la seguridad tiene

también

su talón y en el caso de la Firma digital y su uso en forma de certificados la debilidad es no cumplir escrupulosamente con las reglas que hacen que el mecanismo sea digno de confianza.

Además, precisamente para garantizar que esto no ocurra lo primero que se hizo fue definir un marco jurídico robusto que estableciera unas reglas MINIMAS sobre su uso, creación y utilización en la Ley 59/2003 de Firma Digital.

Pues creo que el ser una ley de ámbito tecnológico lleva a que el superman de turno en la organización (el informático) tenga que meterse en donde no nos llaman sin saber la trascendencia de sus actos. Un principio básico de la ley es que su desconocimiento no exime de su cumplimiento. Eso creo que lo sabemos todos.

Sin ánimo de convertir este blog en un foro de denuncia, hay cosas que me preocupan porque precisamente en estos momentos de transición es cuando no podemos hacer mal las cosas y que acostumbremos al usuario a ver como normal la ausencia de medidas de seguridad tales como la no validez de certificados en sitios importantes y mucho más si son de la Administración que es quien regula. Por tanto, he decidido que voy a REGISTRAR los eventos relacionados con la E-Admin en donde NO SE PREDICA CON EL EJEMPLO.

Lo que voy a postear a continuación trae cola...

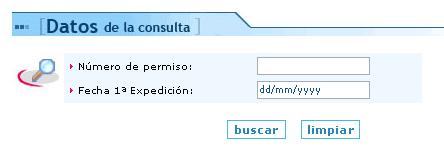

Primer caso: Ministerio de Ciencia y TecnologíaEn esta Web, sección asociada a la Prestación de Servicios de Certificación ocurre la situación (a día 27-05-2006) que a continuación he podido capturar.

Compruebelo usted mismo

aquí. La Web en donde todo usuario debe consultar para saber si una entidad prestadora de servicios de certificación es LEGAL tiene un certificado de servidor que no autentica la url del navegador. O sea, dibuja un candado pero el navegador comienza avisándote que no puede verificar la validez del certificado. Si desconfiamos y no seguimos navegando NO podemos consultar quienes son los prestadores legales en vigor. La primera en la frente. El motivo técnico es simplemente porque han modificado la ubicación del web y se han pasado por alto que la url no se corresponde con la asignada en el certificado. En la captura puede verse como el certificado fue expedido a www10.micyt.es y la url se encuentra situada en www11.micyt.es/prestadores/. Un desliz técnico menor pero de trascendencia grave para el significado del certificado que lo hace carente de valor.

Segundo caso: Real Observatorio de la ArmadaEl Real Observatorio de la Armada tiene como misión principal el mantenimiento de la unidad básica de Tiempo, declarado a efectos legales como Patrón Nacional de dicha unidad, así como el mantenimiento y difusión oficial de la escala "Tiempo Universal Coordinado" (UTC(ROA)), considerada a todos los efectos como la base de la hora legal en todo el territorio nacional (R. D. 23 octubre 1992, núm. 1308/1992).

Compruebelo usted mismo

aquí. En esta Web (a día 27-05-2006) , en la sección Acceso ROA se proporciona un acceso https con un certificado de servidor "casero", sin registrar. Tal como dice la web anterior del Ministerio de Industria, Turismo y Comercio, la Ley 59/2003, de 19 de diciembre, de firma electrónica establece en su artículo 30, y disposición transitoria segunda, que los prestadores de servicios de certificación deberán comunicar al Ministerio de Industria, Turismo y Comercio, sus datos de identificación, los datos que permitan establecer comunicación con el prestador, los datos de atención al público, las características de los servicios que vayan a prestar, las certificaciones obtenidas para sus servicios y las certificaciones de los dispositivos que utilicen. Esta información deberá ser convenientemente actualizada por los prestadores de servicios de certificación y será objeto de publicación en la dirección de Internet del citado Ministerio con la finalidad de otorgarle la máxima difusión y conocimiento.

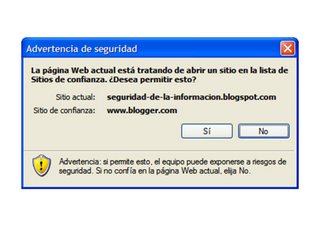

Tercer caso: Dirección General de la PolicíaEl acceso a la web segura de la Policía, en la url https://www.policia.es también presenta en el navegador un aviso respecto a que el certificado raíz es de una entidad emisora de confianza. Como conocedor de estas tecnologías, uno se va entonces al Registro de prestadores y tras aceptar que este certificado tampoco es válido por lo comentado anteriormente, consulta la lista

de prestadores de servicios de certificación autorizada por el Ministerio.

Pues bien, la Dirección General de la Policía se encuentra en trámite pero no sale en la consulta de los prestadores ya autorizados (a día 27-05-2006).

Compruebelo usted mismo

aquí. La misión y objetivo de este blog es simplemente mostrar y concienciar respecto a la seguridad de la información. El post de hoy evidencia el acceso a tres sitios de la e-Administración en donde antes de poder acceder, el navegador me indica que la validez del certificado con la que se inicia la sesión https no puede ser comprobada o no reúne los requisitos.

¿Vamos a acostumbrar ya al usuario a usar "siguiente-siguiente-siguiente" sobre los avisos respecto a la validez del certificado cuando por otro lado desde el CATA se indica que toda la seguridad de la navegación está en la comprobación de dicho certificado?Más rigurosidad y responsabilidad cuando manejemos la seguridad porque la confianza es un activo muy fragil. No la destruyan tan pronto.Fuente:

Web del Ministerio de Industria, Comercio y Turismo"El desarrollo de la Sociedad de la Información y la difusión de los efectos positivos en términos de competitividad que de ella se derivan exige la generalización de la confianza de los ciudadanos, empresas y Administraciones en las comunicaciones telemáticas.

La firma electrónica es una herramienta fundamental para la mejora de la seguridad de la información y la generación de confianza, dado que permite efectuar una comprobación de la identidad del origen y de la integridad de los mensajes intercambiados en Internet."Pues que así sea.

- Follow Us on Twitter!

- "Join Us on Facebook!

- RSS

Contacta por Linkedin