Al abrir el correo me he llevado una sorpresa muy grata al ver lo que a continuación muestro mediante la captura de la pantalla:

Gmail me avisaba directamente de que el correo que he recibido era sospechoso y venía una cabecera en rojo con el siguiente texto:

"Advertencia: Es posible que este mensaje no haya sido enviado por la persona que aparece como remitente. Le aconsejamos que no haga clic en ningún vínculo ni facilite información personal a dicho remitente."

Parece que tal como dicen en el Centro de Asistencia,Gmail esta probando un sistema anti-phishing basado en la notificación por parte de los usuarios de información sobre este tipo de incidentes. Dado el carácter didáctico del texto del Centro de Asistencia, lo cito textualmente.

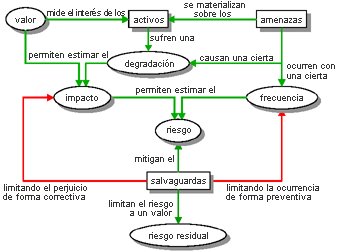

"El spam toma varias formas, por ejemplo, se puede presentar en forma de mensajes fraudulentos. Este tipo de envío masivo se denomina "spoofing" (suplantación de identidad) o "password phishing" (suplantación de identidad para obtener contraseñas).

Se trata de prácticas fraudulentas que se llevan a cabo mediante mensajes que parecen proceder de fuentes legítimas o bien mediante la creación de páginas web aparentemente oficiales que solicitan su nombre de usuario y contraseña u otra información personal. Estos mensajes o páginas web pueden solicitar que proporcione su Número de la Seguridad Social, su número de cuenta bancaria, su número de identificación personal (PIN), números de tarjetas de crédito, el nombre de soltera de su madre o la fecha de nacimiento.

Los emisores de spam suelen solicitar este tipo de información con la intención de robarle su cuenta de Gmail, su dinero, su crédito o su identidad.

Actualmente, estamos probando un servicio diseñado para alertar a los usuarios de Gmail de los mensajes que forman parte de un ataque por "phishing". Cuando el equipo de Gmail detecte ataques de este tipo, los datos de estos mensajes se utilizarán para identificar automáticamente posibles ataques por "phishing" en el futuro.

Resultado: cuando un usuario abra un mensaje que Gmail considere un ataque por phishing, se mostrará una advertencia.

Las alertas por ataques de phishing funcionan de manera automática, de forma parecida al sistema de filtraje que se emplea para el spam. Este mecanismo desvía de forma automática los mensajes que se consideran spam a la carpeta 'Spam'. De modo similar, las alertas por phishing que utiliza Gmail muestran advertencias automáticamente e indican al usuario que el mensaje que ha recibido podría ser fraudulento para que actúe con precaución a la hora de proporcionar información personal.

Debe desconfiar siempre de los mensajes o páginas web que solicitan información personal. Si recibe un mensaje de este tipo, sobre todo si dice provenir de Google o Gmail, por favor, no proporcione la información que en él se indica.

A continuación le indicamos qué puede hacer para proteger sus datos personales y detener las prácticas fraudulentas:

- Asegúrese de que la URL de dominio de la página que se indica es correcta y haga clic en alguna de las imágenes o vínculos para comprobar que el sitio le redirecciona a las páginas pertinentes. Por ejemplo, la URL de Gmail es http://mail.google.com/ o, para mayor seguridad, https://mail.google.com/. Aunque algunos vínculos contengan 'gmail.com', es posible que se le redireccione a otro sitio al introducir en su navegador la dirección que se proporciona.

- Siempre que se disponga a introducir información confidencial, como su contraseña, asegúrese de que en la barra de estado de la parte inferior de la ventana de su navegador aparece el icono de candado cerrado.

- Revise las cabeceras de los mensajes. En estos casos de prácticas fraudulentas, el campo 'De:' suele manipularse para mostrar un nombre de remitente falso. Información sobre cómo visualizar cabeceras.

- Si todavía tiene dudas sobre la veracidad del mensaje, póngase en contacto con la organización que lo envía, pero nunca utilice la dirección de respuesta del mensaje, ya que podría ser falsa. Le recomendamos que visite la página web oficial de la organización y busque una dirección de contacto distinta.

- Si por medio de un mensaje de "spoofing" o "phishing" ha proporcionado su información personal o de cuenta, tome las medidas pertinentes lo antes posible. En caso de haber indicado los números de su tarjeta de crédito o cuenta bancaria, póngase en contacto con su banco. Si cree que ha sido víctima de una suplantación de identidad, póngase en contacto con la policía local.

Gmail no envía mensajes masivos no solicitados en los que se solicitan contraseñas o información personal. Si sospecha que su cuenta de Gmail ha sido interceptada, envíenos un mensaje a la dirección gmail-abuse@google.com. Por favor, incluya la cabecera del mensaje sospechoso y el texto completo.

*Si nuestro sistema identifica un mensaje como "phishing", pero usted ha validado la fuente desde la que se ha originado, haga clic en 'No denunciar como phishing' para hacernos saber que el mensaje es legítimo. Y si recibe un mensaje de este tipo que nuestro sistema de detección de "phishing" no lo ha identificado, haga clic en 'Denunciar phishing' para enviar una copia del mensaje al equipo de Gmail."

Centro de asistencia Gmail.

- Follow Us on Twitter!

- "Join Us on Facebook!

- RSS

Contacta por Linkedin