Siguiendo ya la tradición por estas fechas de mi carta a los Reyes Magos como en el año 2012, 2013 y 2014, esta sería la epístola que enviaré este año. Aunque el blog ande un poco huérfano este año, espero tener un 2017 más activo y centrado en cultivarlo, regarlo y hacerlo crecer.

Este año ha sido verdaderamente complicado. Las nuevas amenazas nos han puesto a prueba y hemos podido comprobar que nuestra "confianza" a veces se basa en esa falsa sensación de tranquilidad que aporta la ausencia de incidentes. Sin embargo, la llegada del ransomware en este 2016 ha roto estas realidades ficticias y hemos tenido que correr a apagar fuegos como ya sucediera en los años noventa. Ya es una evidencia que el cibercrimen se ha industrializado y ha venido para quedarse. Su silencio sólo obedece en muchos casos al tiempo que necesitan para estudiar a la presa seleccionada antes del ataque aunque sectores como la banca están centrando sus objetivos.

Este ha sido un año relevante para la "ciberseguridad". Además de mostrar su músculo, ha influenciado de manera decisiva en acontecimientos transcendentales para la humanidad como puede ser la filtración de los papeles de Panamá o el caso Hilary Clinton con la posible influencia que haya podido tener sobre el resultado electoral. Ya veníamos avisando que la información es poder pero además, ahora se está institucionalizando su uso por parte de los Estados y las organizaciones cibercriminales para sacar buen provecho de ello. Además, por fin Europa ha ganado el pulso a los lobbys que han pretendido durante años enterar el Reglamento Europeo de Protección de Datos (RGPD o GDPR) y ya tenemos su aprobación y entrada en vigor vigente. El año 2017 se verá influenciado por tanto por proyectos de adecuación a la nueva cultura de la privacidad que el Reglamento pretende implantar con carácter universal.

Así que de nuevo tengo que pedir algunas cosas para este año 2017 que empieza. Mi lista es la siguiente:

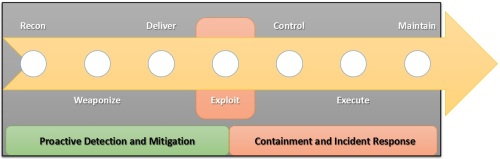

- Este año necesito refuerzos muy importantes desde la capa de inteligencia de red. La monitorización continua, la detección de anomalías y obtener conciencia situacional respecto a lo que ocurre en los sistemas de información, si ya era importante, ahora es un recurso vital para poder defender con diligencia los sistemas de información. Ya pedí estas cosas en el año 2014 y no me hicisteis caso... ahora ya no son una opción, son una línea de defensa básica para responder en el menor tiempo posible y por tanto, minimizar daños. Ya creo que los CISO asumimos que el incidente sucederá pero nuestra misión es la detección temprana y la expulsión del intruso a la mayor brevedad posible.

- La concienciación del usuario final será como todos los años otro frente sobre el que trabajar pero quizás ahora más urgente dado que el ransomware explota sobre todo la ingenería social como vector de ataque. Si antes eran claves en la protección del puesto de trabajo, ahora con la dispersión de los dispositivos móviles (BYOD) todavía se hace más necesario que estén al día en cuanto cómo proteger la información que custodian. Ya no sólo es necesaria la concienciación, ahora debemos establecer planes de capacitación para transformar al usuario final en parte del muro de defensa. La creación de portales de autoformación internos, la generación de simulacros planificados para comprobar el nivel de conocimiento interno deben formar parte del plan de formación de cualquier organización.

- Respecto al cumplimiento normativo, el año 2017 va a ser muy importante. El nuevo RGPD ya no apela a la puesta en marcha de medidas mínimas sino que establece como principio de protección la "responsabilidad activa", es decir, la demostración de que los niveles de protección son adecuados y que las medidas implantadas funcionan. Además, ahora desde el comienzo debe pensarse en la seguridad por "defecto y diseño". Ya no valdrán las excusas de no haber considerado las medidas suficientes porque la fabricación ya contempla el respeto de la privacidad en la reglamentación. Ademas, la novedad que supone el tener que notificar las violaciones de seguridad también tiene que ser adecuadamente valoradas por las áreas de la Organización que protegen la "reputación" de la institución. Si no puedes permitirte que tu imagen sea cuestionada o que la confianza de tu empresa sea puesta en duda, deberás realizar las inversiones que sean necesarias para garantizar al máximo que no tendrás impacto por estos motivos. Por tanto, desde ya debemos considerar la prevención como una "inversión" que evitará "gastos" o "costes" operacionales para subsanar las carencias que no han sido contempladas de forma preventiva. Las fugas de información de empresas muy notables deben hacer pensar que "cuando ves las barbas de tu vecino pelar, pon las tuyas a remojar". Además, las sanciones del nuevo RGPD que son cifras económicas altas o porcentajes entre el 2 y el 4% de la facturación ya no son nada desdeñable.

- Respecto a la posición del CISO en la Organización y la aparición del DPO (Data Protection Officer del RGPD), espero que esta novedad sea un motivo de alegría porque se suma un nuevo cargo en la Organización que debe preocuparse por garantizar la seguridad de la información. No creo que el DPO vaya a ser un competidor del CISO pero ambos puestos tendrán que colaborar y complementarse. En algún caso, incluso, podrán ser la misma persona para tener que cubrir las necesidades de cumplimiento y de seguridad con un único rol. En cualquier caso, la aparición de la certificación en el artículo 44 del RGPD también va a evitar seguramente que la privacidad pueda ser abordada por cualquier a cualquier coste. Será necesario pasar por un proceso de acreditación para poder otorgar sellos de cumplimiento. En este escenario, la ISO 19600 para sistemas de gestión de compliance o la ISO 27001 de Gestión de la Seguridad de la Información van a tener un papel importante aunque puede que aparezca en escena una ISO centrada en privacidad. Ya está en la fase final la norma para realizar los privacy impact analysis bajo el número 29134.

Al contrario que otros años, este si que quiero incluir un deseo en lo personal. Llevo ya escribiendo cartas donde voy contando cómo veo la evolución de mi pasión, la ciberseguridad pero tengo la sensación de estar estancado profesionalmente. Este 2017 si que deseo con todas mis fuerzas un cambio de rumbo tras 16 años dedicado a esto. Si es la primera vez que me lees, estas son mis cicatrices en la materia que reporto a Linkedin. Tengo en mente nuevos servicios que pueden formar parte del catálogo de grandes consultoras aunque realmente lo que me gustaría es por fin entrar en una gran organización que quiera crear el área o la tenga ya creada para formar parte de un equipo centrado en este trabajo. Estar dando vueltas de cliente en cliente es bonito porque aprendes casuísticas muy diferentes y abordas muchos retos pero se pierde esa sensación de "construir algo" y demostrar con resultados los logros obtenidos. Tengo claro que el 2017 debe ser un año de cambio y de salir de la zona de confort para evolucionar respecto a los cambios ya comentados. Mi principal problema es Murcia, una zona desértica en estos temas que todavía no sitúa a un CISO en el organigrama de las empresas más importantes aunque tengo la suerte de trabajar para muchas de ellas. Es un mal síntoma para la competitividad de muchas de ellas... pero supongo que tendrán que sufrir un incidente muy serio para aprender la lección. Por desgracia hasta que no hay facturas por pérdidas, no se invierte en prevención.

En fin queridos Reyes, se que éste seguirá siendo un año difícil y las organizaciones, al menos en mi región, todavía no valoran/comprenden y entienden qué pinta la seguridad de la información aunque como cada vez son más frecuentes los ataques al menos se incrementan su sensación de que somos un mal necesario.

En fin queridos Reyes, se que éste seguirá siendo un año difícil y las organizaciones, al menos en mi región, todavía no valoran/comprenden y entienden qué pinta la seguridad de la información aunque como cada vez son más frecuentes los ataques al menos se incrementan su sensación de que somos un mal necesario.

- Follow Us on Twitter!

- "Join Us on Facebook!

- RSS

Contacta por Linkedin