Comentaba en el post anterior, "la bicefalia del CISO" que en el rol del vigilante, es importante conocer los métodos empleados por los atacantes para lograr la intrusión en nuestros sistemas. En los tiempos que corren hemos de asumir que el incidente se va a producir pero nuestro objetivo, al igual que ocurre en Epidemiología, es localizar a la mayor brevedad el caso índice o cero y proceder a aplicar las medidas de contención que sean necesarias.

Estas son tácticas a emplear en los escenarios de respuesta frente a incidentes. Sin embargo, si queremos adoptar una estrategia más preventiva, es necesario que el CISO adopte el papel de "francotirador", a la espera, observante pero alerta, para valorar la situación y anular la acción del enemigo en el momento más adecuado, antes incluso del paciente cero. Como vemos, se trata de adelantar las estrategia de defensa todo lo posible para solventar las situaciones incluso antes de que se produzca la intrusión o al menos, dificultando lo máximo posible el proceso para que el atacante, ante la dificultad, pueda desistir y buscar nuevos objetivos.

En este nuevo escenario, la inteligencia se aplica para avanzar desde la defensa activa hacia una nueva situación donde el conocimiento del enemigo nos sitúa con algo más de ventaja, frente a la situación cotidiana y asimétrica donde el atacante conoce bien al objetivo incluso mejor que el propio CISO que debe defender los sistemas.

En este contexto es interesante conocer las diferentes aproximaciones que se han ido formulando para describir los modelos de ataque, en qué consisten, qué fases contemplan y cómo estos enfoques pueden alimentar nuestra estrategia de defensa. Voy a comentar los siguientes modelos:

- Arboles de ataque, de Bruce Schneier. Es una de las primeras aproximaciones para establecer de forma metodológica un proceso de análisis del enemigo y poder representar las diferentes situaciones en donde el entorno protegido puede sucumbir a un ataque. En este tipo de modelos, el CISO se sitúa en su organización y trata de identificar sus puntos débiles para valorar si requiere o no de más medidas de seguridad, o tratar de gestionar de la mejor forma posible las vulnerabilidades.

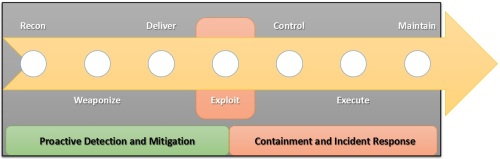

- Cyber kill chain, de Lockheed Martin. Este modelo ya centra su atención en el enemigo y su modus operandi. Para ello, segmenta el proceso de todo ataque en diferentes fases que pasa a describir y analizar. Es uno de los modelos de mayor éxito porque sirve para modelar los ataques basados en APT pero que al ser propiedad de esta consultora tiene copyright. Este modelo contempla que todo ataque recorre las siguientes fases:

- Reconnaissance (Reconocimiento): Los atacantes estudian al objetivo y recopilan información para diseñar su estrategia de ataque. En esta fase se emplean todo tipo de fuentes de información disponibles y se empieza a estudiar al objetivo.

- Weaponization (Militarización): El atacante construye su herramienta para la intrusión, a menudo, cocinando el tipo de ataque usando la información obtenida en la fase anterior.

- Delivery (Entrega): El atacante lanza su campaña y bombardea a las víctimas seleccionadas enviado los anzuelos que vaya a utilizar. Las estrategias pueden ser diferentes como sitios de phishing, malware, ingeniería social, etc.

- Exploitation (Explotación): El atacante deben en esta fase lograr tener éxito de forma que alguna víctima cometa un error y ejecute el paquete de entrega de forma que proporcione ya un punto de entrada en los sistemas objetivo.

- Installation (Instalación): En esta fase, el atacante debe lograr la persistencia. Una vez la víctima ha cometido el error, el atacante debe lograr completar la operación consiguiendo comprometer el equipo afectado para disponer de un primer elemento dentro del sistema objetivo que le permita extender el ataque.

- Command and control (Comando y control): En esta fase, el atacante ya dispone de acceso remoto al sistema comprometido y empieza los movimientos laterales para lograr avanzar hacia su verdadera misión, la obtención de aquello que motivó el ataque. En esta fase debe lograr ser persistente e invisible.

- Actions on objetives (Acciones sobre objetivos): En esta fase, el atacante, con conexión desde el exterior, avanza por los sistemas atacados hasta lograr su objetivo. En esta fase es cuando realmente causa el verdadero daño al sistema atacado, o bien, utilizando los recursos a su antojo o bien accediendo a la información por la que quiso entrar en esos sistemas.

Aplicando este modelo, las estrategias de defensa suponen en cada fase del ataque, disponer de capacidades para la detección y mitigación del ataque. El objetivo no es tanto que la intrusión no se produzca (algo casi imposible por la ventaja del atacante frente al defensor que ha sido estudiado de forma previa), sino que el objetivo principal es la detección temprana y la expulsión inmediata del agente hostil, antes de que pueda completar sus objetivos.

La cyber killchain permite por tanto aplicar tanto una estrategia proactiva de prevención y detección temprana como una estrategia de respuesta, contención y mitigación de incidentes. Todo dependerá de en qué fase del ataque hayamos sido capaces de identificar al intruso.

Como CISOs, constructores de la estrategia de defensa, se dispone de diferente tecnología que permite la vigilancia y detección del atacante en las diferentes fases. La siguiente tabla muestra qué opciones puede aplicar el CISO en el proceso de intrusión basado en la ciber killchain.

OSINT (Open Source Intelligence). Inteligencia a partir de la información que es pública y abierta, la principal fuente es Internet.

SIGINT (Signals Intelligence). Inteligencia a partir de la intercepción de señales. En este contexto se traduce normalmente como la inteligencia adquirida por redes señuelo, conocidas técnicamente como honeynets o honeygrids.

GEOINT (Geospatial Intelligence). Inteligencia obtenida por medio de la geolocalización; en este caso las fuentes más importantes son los dispositivos móviles y aplicaciones.

HUMINT (Human Intelligence). Inteligencia adquirida por individuos, en el contexto de la ciberseguridad se utiliza como vHUMINT, es decir, entidades virtuales que obtienen información en su interacción con otras personas por medio de redes sociales y canales de comunicación electrónica.

El modelo de diamante aplica la información obtenida para lograr lo que en terminología militar se denomina "Intelligence preparation of battlefield o IPB" donde las labores fundamentales son ganar en conocimiento del enemigo, sus motivaciones, sus capacidades con el objetivo de poder calibrar nuestras oportunidades de éxito. Este tipo de modelos pretende disecionar el proceso de intrusión para dotar a los responsables de seguridad de las organizaciones víctimas

de los métodos, procedimientos y herramientas más adecuados para descubrir,

comprender y neutralizar las operaciones del atacante en próximos intentos. Si esta información es compartida, permite a otros entornos que no han sido atacados poder adoptar estrategias preventivas de defensa que les permitan evitar otras intrusiones. Este modelo ha sido extensamente explicado en el documento del CCN-STIC-425 CICLO DE INTELIGENCIA Y ANÁLISIS DE INTRUSIONES y permite ahondar en la caracterización del enemigo para identificar el por qué, cómo, quién, cuando de una intrusión.

Como ejemplo curioso, para mostrar la aplicación de este modelo, la empresa de ciber inteligencia ThreatConnect ha colgado un post donde lo aplica al entorno Star Wars en el post "Applying the Diamond Model for Threat Intelligence to the Star Wars’ Battle of Yavin". Como resultado han obtenido este modelo de diamante.

En siguientes post comentaré qué puede aportar el Threat intelligence al CISO si es utilizado dentro del OODA LOOP para decidir y actuar.

En ciberseguridad las cosas están cambiando y la colaboración, la aparición de estándares para el intercambio de información y el análisis de amenazas va a permitir que el CISO ya no sólo pueda aspirar a conocer su infraestructura sino que puede empezar a saber algo más de su enemigo. Se equilibra un poco más la balanza en la frase:

PD: Si algún lector conoce más modelos de análisis de ataques, puede contribuir vía comentarios para ir incorporándolos al post.

En ciberseguridad las cosas están cambiando y la colaboración, la aparición de estándares para el intercambio de información y el análisis de amenazas va a permitir que el CISO ya no sólo pueda aspirar a conocer su infraestructura sino que puede empezar a saber algo más de su enemigo. Se equilibra un poco más la balanza en la frase:

"Conoce a tu enemigo y conócete a ti mismo; en cien batallas, nunca saldrás derrotado. Si eres ignorante de tu enemigo pero te conoces a ti mismo, tus oportunidades de ganar o perder son las mismas. Si eres ignorante de tu enemigo y de ti mismo, puedes estar seguro de ser derrotado en cada batalla."

PD: Si algún lector conoce más modelos de análisis de ataques, puede contribuir vía comentarios para ir incorporándolos al post.

- Follow Us on Twitter!

- "Join Us on Facebook!

- RSS

Contacta por Linkedin