Windows Live Safety Center es un nuevo servicio diseñado para garantizar una mínima seguridad del PC.

Es capaz de hacer las siguientes cosas:

- Chequear y limpiar de virus el equipo.

- Estar informados sobre nuevas amenazas.

- Mejorar el rendimiento del equipo, mediante la desfragmentación del disco.

- Escanear los puertos abiertos que están configurados.

Como ya comenté este verano, Microsoft planeaba un nuevo servicio Oncare parece que este nuevo Live Safety Center es un adelanto. Aunque no es la mejor solución para proteger un equipo, al menos es una dirección Web de la que tirar cuando estés en un apuro y quieras medianamente limpiar un equipo. Cuando te pregunten por seguridad ya solo tendrás que decir http://safety.live.com/

miércoles, 30 de noviembre de 2005

Herramientas seguridad

0

comentarios

Safety live, el servicio de seguridad de Microsoft.

jueves, 24 de noviembre de 2005

ISO 27001/27002

0

comentarios

Comparativa ISO 17799:2000 e ISO 17799:2005.

Como ya referencié este verano en el post dedicado a la nueva versión de la ISO 17799 se han incrementado el numero de bloques de control y el numero de controles.

Para aquellos que ya estaban muy familiarizados con la norma y que deseen comparar o saber cuales son las novedades, hoy posteo un documento Excel que he encontrado con esta información.

Podéis descargarlo en Comparativa ISO 17799:2000 vs 17799:2005.

Espero que os sea útil.

Para aquellos que ya estaban muy familiarizados con la norma y que deseen comparar o saber cuales son las novedades, hoy posteo un documento Excel que he encontrado con esta información.

Podéis descargarlo en Comparativa ISO 17799:2000 vs 17799:2005.

Espero que os sea útil.

miércoles, 23 de noviembre de 2005

Noticias

2

comentarios

Recomendaciones del CERT respecto a atacantes internos

Aunque simpre que se habla de ataques, hackers y seguridad informática solemos recordar las peliculas de Hollywood en donde un tipo algo freaki se encuentra en su casa accediendo a nuestros sistemas, la realidad y los datos demuestran que es sólo un tópico y que los atacantes suelen estar dentro.

Somos demasiado paranóicos con las amenazas externas y muy confiados con el personal interno. Ni tanto ni tan poco. Es de destacar que el usuario interno, por el hecho de pertenecer a nuestra organización ya conoce mucho respecto a cómo está la seguridad en la empresa. Además, sabe a priori que puede ser de interés y qué no, y dependiendo de su cargo, incluso puede saber dónde encontrar lo que busca.

El CERT ha elaborado un conjunto de recomendaciones para evitar los ataques internos. El documento puede descargarse de CERT:InsiderThreat.

A modo de resumen, estas buenas prácticas pueden resumirse en:

- Cree planes de concienciación y formación sobre la importancia de la seguridad

- Establezca segregación de funciones para que ciertos trabajos no acumulen demasiado poder y responsabilidad.

- Asigne permisos en base al principio de mínimos privilegios.

- Implemente una gestión estricta respecto a la fortaleza de las contraseñas y la gestión de usuarios.

- Monitorice y audite las acciones más relevantes de sus usuarios.

- Use controles compensatorios contra los usuarios con más privilegios, los administradores.

- Defiendase contra el código malicioso.

- Monitorice los comportamientos anómalos o sospechosos.

- Desactive el acceso de ex-empleados.

- Almacene evidencias para investigaciones posteriores.

- Implemente una politica de backup coherente y robusta.

- Detalle claramente cuales son los controles internos establecidos para que los usuarios sean conscientes de las medidas de control existentes.

Todas estas recomendaciones son controles concretos de la norma ISO 17799:2005.

Somos demasiado paranóicos con las amenazas externas y muy confiados con el personal interno. Ni tanto ni tan poco. Es de destacar que el usuario interno, por el hecho de pertenecer a nuestra organización ya conoce mucho respecto a cómo está la seguridad en la empresa. Además, sabe a priori que puede ser de interés y qué no, y dependiendo de su cargo, incluso puede saber dónde encontrar lo que busca.

El CERT ha elaborado un conjunto de recomendaciones para evitar los ataques internos. El documento puede descargarse de CERT:InsiderThreat.

A modo de resumen, estas buenas prácticas pueden resumirse en:

- Cree planes de concienciación y formación sobre la importancia de la seguridad

- Establezca segregación de funciones para que ciertos trabajos no acumulen demasiado poder y responsabilidad.

- Asigne permisos en base al principio de mínimos privilegios.

- Implemente una gestión estricta respecto a la fortaleza de las contraseñas y la gestión de usuarios.

- Monitorice y audite las acciones más relevantes de sus usuarios.

- Use controles compensatorios contra los usuarios con más privilegios, los administradores.

- Defiendase contra el código malicioso.

- Monitorice los comportamientos anómalos o sospechosos.

- Desactive el acceso de ex-empleados.

- Almacene evidencias para investigaciones posteriores.

- Implemente una politica de backup coherente y robusta.

- Detalle claramente cuales son los controles internos establecidos para que los usuarios sean conscientes de las medidas de control existentes.

Todas estas recomendaciones son controles concretos de la norma ISO 17799:2005.

Noticias

0

comentarios

Entrevista al Director de la Agencia de Protección de Datos, en la revista SIC.

En el número 67 de la revista SIC viene una entrevista realizada a Jose Luis Piñar Mañas, Director de la Agencia de Protección de Datos bastante interesante.

En su contenido se adelantan lo que serán las lineas del nuevo reglamento de protección de datos, que se encuentra actualmente en borrador.

Fuente: Revista 67. Entrevista a Jose Luis Piñar Mañas.

En su contenido se adelantan lo que serán las lineas del nuevo reglamento de protección de datos, que se encuentra actualmente en borrador.

Fuente: Revista 67. Entrevista a Jose Luis Piñar Mañas.

miércoles, 16 de noviembre de 2005

Continuidad de negocio,

Noticias

0

comentarios

El ROSI, retorno de inversión en seguridad de la información

Aunque normalmente los que nos dedicamos a esto de la seguridad solemos justificar la necesidad de garantizar la misma como la mejor manera a medio y largo plazo de garantizar la continuidad de negocio, hay veces que los mejores argumentos siempre son los económicos. Y es que al final, la pela es la pela.

¿Cómo cuantificar o medir la rentabilidad de la seguridad?

Complicada pregunta dado que nuestros estudios se basan en estimaciones sobre los potenciales sucesos y porque además, nunca podremos saber que habría pasado si las medidas de seguridad no se hubieran tomado. Algo parecido al "Efecto 2000". ¿No paso nada porque se adoptaron las medidas adecuadas y al final se paliaron los efectos, o es que realmente no era para tanto? Quedará como uno de los grandes misterios del siglo XX.

De cualquier manera, está claro que los incidentes de seguridad tiene un coste:

- directos por los daños que se causan

- indirectos por el tiempo de recuperación, las horas que se invierten en volver a restaurarlo todo para dejarlo como antes del incidente.

Por desgracia estos costes no se miden y por tanto, es dificil hablar de rentabilidad si no cuantificamos la "inseguridad". En cualquier caso, dentro del gremio hay establecido que existe un ROSI, "Return of Security Investment".

Como seguro que alguno de mis lectores es un apasionado de las cifras y estará interesado en hacerse oir en materia de seguridad en base a parametros como la rentabilidad o el análisis coste/beneficio, a continuación referencio un muy buen documento que trata el tema más profundamente, poniendo conceptos y cifras a todo.

El documento podeis bajarlo de Infosecwriters y se titula "Return of Security Investment".

¿Cómo cuantificar o medir la rentabilidad de la seguridad?

Complicada pregunta dado que nuestros estudios se basan en estimaciones sobre los potenciales sucesos y porque además, nunca podremos saber que habría pasado si las medidas de seguridad no se hubieran tomado. Algo parecido al "Efecto 2000". ¿No paso nada porque se adoptaron las medidas adecuadas y al final se paliaron los efectos, o es que realmente no era para tanto? Quedará como uno de los grandes misterios del siglo XX.

De cualquier manera, está claro que los incidentes de seguridad tiene un coste:

- directos por los daños que se causan

- indirectos por el tiempo de recuperación, las horas que se invierten en volver a restaurarlo todo para dejarlo como antes del incidente.

Por desgracia estos costes no se miden y por tanto, es dificil hablar de rentabilidad si no cuantificamos la "inseguridad". En cualquier caso, dentro del gremio hay establecido que existe un ROSI, "Return of Security Investment".

Como seguro que alguno de mis lectores es un apasionado de las cifras y estará interesado en hacerse oir en materia de seguridad en base a parametros como la rentabilidad o el análisis coste/beneficio, a continuación referencio un muy buen documento que trata el tema más profundamente, poniendo conceptos y cifras a todo.

El documento podeis bajarlo de Infosecwriters y se titula "Return of Security Investment".

Leo vía The Register que la empresa Airmagnet ha acuñado un nuevo término para identificar un ataque de denegación de servicio sobre el sistema de autenticación en redes wifi.

Dadas las limitaciones físicas que supone un tipo de ataque así, realmente esta amenaza tiene un alcance local y afectaría solo a empresas en donde la red sea exclusivamente wifi.

Posteriormente pensando sobre el objetivo del ataque, la denegación de servicio sobre un sistema crítico que da acceso he caido en otro tipo de ataque mucho más grave sobre el talón de Akiles de las infraestructuras PKI.

Un certificado digital es válido mientras no se encuentra revocado. Como todo elemento de identificación, antes de poder validar al objeto que acredita, lo primero que ha de hacerse es comprobar si está o no revocado.

Para ello, las PKI disponen de listas de certificados revocados que actualmente se implementan mediante consultas a servidores on-line mediante el protocolo OSCP.

Una decisión crítica en toda infraestructura PKI es saber que se hace con un proceso o transacción si no puede comprobarse si el certificado es valido o no. El certificado sin esta validación es papel mojado dado que cualquiera puede montarse una PKI y configurarla como le apetezca.

Aunque por desgracia estamos ya mal acostumbrados a no poder consultar las listas de certificados revocados porque en general las PKI implantadas no nos dan acceso a ellas, la legislación vigente en nuestro país (LEY 59/2003, de 19 de diciembre, de firma electrónica, articulos 8, 9 y 10) así lo exige.

Un ataque sobre este servicio de consulta de validez de certificados seguramente paralizaría el funcionamiento de la PKI, o al menos, haría que las transacciones realizadas durante el tiempo en donde no se sabe realmente si los certificados son validos o no se tuvieran que volver a ser supervisadas.

También me ha resultado curioso es ver como, a colación de este nuevo término y dado que ha sido acuñado por una empresa con objetivos claramente de marketing, se ha abierto un foro "Call for PH" para definir posibles términos que describan ataques de seguridad y que empiecen por la letra PH. Es curioso la ironía e imaginación de algunos.

La lista completa puede verse en SANS Institute: Ph-atacks. Yo a continuación traduzco los más interesantes.

- Ph-ortune: lo que hacen los phishers cuando vacian las cuentas de un banco online.

- Ph-iller: las palabras extras que se incluyen en un correo de spam para conseguir que un filtro antispam lo de por válido aunque no colaría si el filtro fuera humano.

- Ph-ilter: una medida de seguridad ineficaz que no cumple con su objetivo.

- Ph-ud: lo que ha hecho AirMagnet difundiendo este nuevo término como una gran amenaza.

Para contribuir a esta lista y en relación al ataque comentado sobre PKI que creo que no ha sido bautizado, propongo llamarlo "Ph-stopking".

Dadas las limitaciones físicas que supone un tipo de ataque así, realmente esta amenaza tiene un alcance local y afectaría solo a empresas en donde la red sea exclusivamente wifi.

Posteriormente pensando sobre el objetivo del ataque, la denegación de servicio sobre un sistema crítico que da acceso he caido en otro tipo de ataque mucho más grave sobre el talón de Akiles de las infraestructuras PKI.

Un certificado digital es válido mientras no se encuentra revocado. Como todo elemento de identificación, antes de poder validar al objeto que acredita, lo primero que ha de hacerse es comprobar si está o no revocado.

Para ello, las PKI disponen de listas de certificados revocados que actualmente se implementan mediante consultas a servidores on-line mediante el protocolo OSCP.

Una decisión crítica en toda infraestructura PKI es saber que se hace con un proceso o transacción si no puede comprobarse si el certificado es valido o no. El certificado sin esta validación es papel mojado dado que cualquiera puede montarse una PKI y configurarla como le apetezca.

Aunque por desgracia estamos ya mal acostumbrados a no poder consultar las listas de certificados revocados porque en general las PKI implantadas no nos dan acceso a ellas, la legislación vigente en nuestro país (LEY 59/2003, de 19 de diciembre, de firma electrónica, articulos 8, 9 y 10) así lo exige.

Un ataque sobre este servicio de consulta de validez de certificados seguramente paralizaría el funcionamiento de la PKI, o al menos, haría que las transacciones realizadas durante el tiempo en donde no se sabe realmente si los certificados son validos o no se tuvieran que volver a ser supervisadas.

También me ha resultado curioso es ver como, a colación de este nuevo término y dado que ha sido acuñado por una empresa con objetivos claramente de marketing, se ha abierto un foro "Call for PH" para definir posibles términos que describan ataques de seguridad y que empiecen por la letra PH. Es curioso la ironía e imaginación de algunos.

La lista completa puede verse en SANS Institute: Ph-atacks. Yo a continuación traduzco los más interesantes.

- Ph-ortune: lo que hacen los phishers cuando vacian las cuentas de un banco online.

- Ph-iller: las palabras extras que se incluyen en un correo de spam para conseguir que un filtro antispam lo de por válido aunque no colaría si el filtro fuera humano.

- Ph-ilter: una medida de seguridad ineficaz que no cumple con su objetivo.

- Ph-ud: lo que ha hecho AirMagnet difundiendo este nuevo término como una gran amenaza.

Para contribuir a esta lista y en relación al ataque comentado sobre PKI que creo que no ha sido bautizado, propongo llamarlo "Ph-stopking".

miércoles, 9 de noviembre de 2005

Noticias

0

comentarios

Infotráfico de datos de carácter personal relacionados con el DNI

Hoy he leido por varias fuentes una noticia lamentable entorno al "info-tráfico de datos de carácter personal".

La primera referencia de la noticia me ha llegado vía Kriptopolis y he buscado en otros medios más información para tener más detalles de los hechos. La Agencia de Protección de Datos ha iniciado diligencias tal como informa su nota de prensa pero como ya se sabe, la LOPD no establece multas para las Administraciones Públicas sino sanciones administrativas, lo que hace que estos temas los gestionen de forma mucho más relajada. Al final del post referenciaré todas las fuentes donde se ha dado cobertura al hecho.

La noticia es muy preocupante tanto desde el punto de vista de la protección de datos de carácter personal como desde la seguridad de la información y más cuando se trata de una de las instituciones públicas que más tiene que velar por la confidencialidad de la información para salvaguardar nuestra intimidad. Si en la propia Policía se producen fugas de información deberemos empezar a plantearnos seriamente establecer controles para vigilar al guardian del Estado.

En estos últimos años están incrementandose los incidentes relacionados con el robo de información porque ya es un hecho que la información es poder y dinero. El phishing, el spam o ultimamente el pharming intentan hacerse con información que da acceso al dinero y las grandes corporaciones tratan de obtener cada vez más información que les permita ganar mucho más dinero.No podemos valorar cuanto vale la información de 25.000 DNI pero seguro que bastante si grandes empresas la desean. Además, incidentes relacionados con la confidencialidad son irreparables puesto que la información que ha sido comprometida no puede volver a su estado original. Ayer indicaba que el factor humano siempre es el eslabón más debil y hoy tengo que apuntar que también es el más corruptible. Por desgracia, cuando los hechos delictivos los comenten personas en quienes confiamos la salvaguarda de nuestros derechos y el control y persecución de los delitos el impacto es mayor, tanto por el control que deja de realizarse como por el daño moral que produce dado que estas cosas son extremadamente contagiosas. Muy triste que el guardian sea el ladrón porque entonces, ¿en quien podemos confiar?

Sorprende ver también la escasa cobertura mediatica del hecho. Independientemente del actor que ha vulnerado la protección, la gran pregunta es ¿Quién ha tentado al guardian y en cuanto ha valorado la información que ha conseguido robar?

Principales referencias a la noticia:

Noticias.com

Asociación de Internautas

20 minutos

La primera referencia de la noticia me ha llegado vía Kriptopolis y he buscado en otros medios más información para tener más detalles de los hechos. La Agencia de Protección de Datos ha iniciado diligencias tal como informa su nota de prensa pero como ya se sabe, la LOPD no establece multas para las Administraciones Públicas sino sanciones administrativas, lo que hace que estos temas los gestionen de forma mucho más relajada. Al final del post referenciaré todas las fuentes donde se ha dado cobertura al hecho.

La noticia es muy preocupante tanto desde el punto de vista de la protección de datos de carácter personal como desde la seguridad de la información y más cuando se trata de una de las instituciones públicas que más tiene que velar por la confidencialidad de la información para salvaguardar nuestra intimidad. Si en la propia Policía se producen fugas de información deberemos empezar a plantearnos seriamente establecer controles para vigilar al guardian del Estado.

En estos últimos años están incrementandose los incidentes relacionados con el robo de información porque ya es un hecho que la información es poder y dinero. El phishing, el spam o ultimamente el pharming intentan hacerse con información que da acceso al dinero y las grandes corporaciones tratan de obtener cada vez más información que les permita ganar mucho más dinero.No podemos valorar cuanto vale la información de 25.000 DNI pero seguro que bastante si grandes empresas la desean. Además, incidentes relacionados con la confidencialidad son irreparables puesto que la información que ha sido comprometida no puede volver a su estado original. Ayer indicaba que el factor humano siempre es el eslabón más debil y hoy tengo que apuntar que también es el más corruptible. Por desgracia, cuando los hechos delictivos los comenten personas en quienes confiamos la salvaguarda de nuestros derechos y el control y persecución de los delitos el impacto es mayor, tanto por el control que deja de realizarse como por el daño moral que produce dado que estas cosas son extremadamente contagiosas. Muy triste que el guardian sea el ladrón porque entonces, ¿en quien podemos confiar?

Sorprende ver también la escasa cobertura mediatica del hecho. Independientemente del actor que ha vulnerado la protección, la gran pregunta es ¿Quién ha tentado al guardian y en cuanto ha valorado la información que ha conseguido robar?

Principales referencias a la noticia:

Noticias.com

Asociación de Internautas

20 minutos

Desde este blog ya he comentado muchas veces que la pieza más importante en esto de la gestión de la seguridad son las personas.

En las recientes conferencias de RSA, Bruce Schneier comentaba que "Tenemos más tecnología de la que podemos usar".

Esta frase hay que entenderla en su contexto original. Se estaba hablando de la cantidad ingente de tecnología asociada a la seguridad que genera mucha información que al final no puede ser procesada. Esta frase viene a decir que la tecnología soluciona problemas pero sigue haciendo falta la inteligencia humana para diagnosticar y discernir si los problemas se han mitigado o sigue siendo necesario hacer más cosas.

Schneier tiene otra frase mucho más lapidaria cuya traducción viene a decir algo como

“Si piensas que la tecnología puede solucionar tus problemas,no entiendes ni la tecnología ni tus problemas"

El enlace que hoy quiero postear está relacionado con posters de concienciación a empleados en materia de seguridad de la información. Son interesantes e ilustran en una sola imagen el mensaje que se quiere transmitir. Es una forma de informar, concienciar y entrenar al personal bastante eficaz. Para muestra, subo los que más me han llamado la atención.

En las recientes conferencias de RSA, Bruce Schneier comentaba que "Tenemos más tecnología de la que podemos usar".

Esta frase hay que entenderla en su contexto original. Se estaba hablando de la cantidad ingente de tecnología asociada a la seguridad que genera mucha información que al final no puede ser procesada. Esta frase viene a decir que la tecnología soluciona problemas pero sigue haciendo falta la inteligencia humana para diagnosticar y discernir si los problemas se han mitigado o sigue siendo necesario hacer más cosas.

Schneier tiene otra frase mucho más lapidaria cuya traducción viene a decir algo como

“Si piensas que la tecnología puede solucionar tus problemas,no entiendes ni la tecnología ni tus problemas"

El enlace que hoy quiero postear está relacionado con posters de concienciación a empleados en materia de seguridad de la información. Son interesantes e ilustran en una sola imagen el mensaje que se quiere transmitir. Es una forma de informar, concienciar y entrenar al personal bastante eficaz. Para muestra, subo los que más me han llamado la atención.

domingo, 6 de noviembre de 2005

Noticias,

Revistas y Magazines

0

comentarios

Numero 4 de (In)secure Magazine.

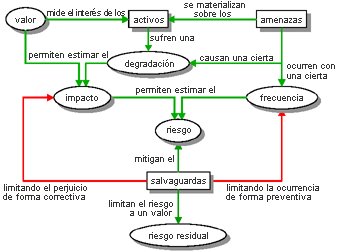

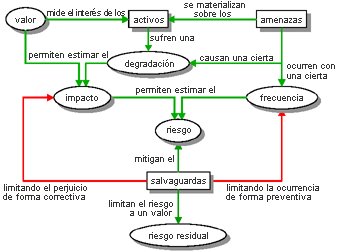

Ya comente en septiembre cuando hablaba del proceso normalizador entorno a la seguridad y las novedades del Web del Ministerio de Administraciones Públicas que por fín había aparecido la versión 2.0 de MAGERIT, la Metodología para en análisis y la gestión del riesgo de los sistemas de información.

MAGERIT fue mi bautismo en esta materia de la seguridad, al ser el primer trabajo/proyecto profesional que tuve que realizar. En aquel momento, allá por el año 1999, tuve el gusto de probar aquella nueva metodología en un entorno real y complejo como parte de un proyecto piloto del departamento de Ingeniería del Software de la Universidad de Murcia.

Para no enrollarme mucho, voy a destacar las principales novedades de MAGERIT 2.0 dado que ya estamos utilizándola en los servicios de consultoría estratégica de seguridad de Firma, Proyectos y Formación.

Principales novedades y mejoras:

- La metodología mejorada: deja de ser algo teóricamente interesante para bajar a la arena y ser algo práctico, rápido y útil. Un análisis y gestión de riesgos (en adelante ARG) debe ser relativamente rápido de hacer principalmente porque si no puede "nacer muerto". No podemos realizar un estudio de esta envergadura en donde se identifiquen activos que al finalizar el proyecto han dejado de existir. El sentido del AGR es hacer una foto del estado y requisitos de seguridad de la organización. Los activos sustanciales es raro que cambien debido a que están muy ligados a los procesos de negocio. Sin embargo, los activos relacionados con las Tecnologías de la Información si pueden cambiar más frecuentemente. La nueva metodología solo tiene tres fases: planificación, análisis y gestión.

-Los conceptos de seguridad están más claros: Se han identificado y catalogado todos los activos posibles. El concepto de "propiedades del estado de la seguridad" se ha cambiado por el de "dimensiones de la seguridad". A estas dimensiones, que tradicionalmente siempre se han considerado como confidencialidad, integridad y disponibilidad (C-I-D), se añaden la autenticación de usuarios, autenticación de datos,la trazabilidad de usuarios y la trazabilidad de datos. Estas dos últimas propiedades van a ser muy necesarias en la futura Administración Electrónica dado que garantizan el saber quien, cuando, como y qué se ha hecho en un proceso telemático. Además, se introduce sobre la disponibilidad otra novedad interesante. Las dimensiones pueden ser escalonadas. Esta claro que cuando hablamos de un incidente relacionado con la confidencialidad o la integridad, son propiedades de "Todo o nada". Si una información se compromete, ya su confidencialidad se ve afectada. Sin embargo, con la disponibilidad podemos tener umbrales o intervalos en donde los incidentes pueden no ser significativos. No es lo mismo pensar en un servicio no disponible durante una hora, que durante un día o una semana. Por tanto, este matiz es muy importante porque permite saber cuanto tiempo se puede aguantar sin que el incidente sea significativo.

-Mejorado el modelo de elementos: otro de los problemas de MAGERIT 1.0 viene en el momento de la estimación de valores. La valoración de las amenazas y las vulnerabilidades puede llevar a confusión si no se aclaran al entrevistado bien estos conceptos. Ahora en este nuevo modelo, tenemos que valorar la probabilidad de ocurrencia de una amenaza y el daño o degradación que causa. Es más sencillo de ver y estimar.

-Nueva herramienta software de apoyo: dispone de una Herramienta software que proporciona mejores resultados. Para las Administraciones Públicas es gratuita y para los consultores y empresas es de pago. Para solicitarla, si se es Admin. Pública ir al Web del Centro Criptológico Nacional. Para empresas, hay que ir al Web AR-Tools.com

-Mejores documentos finales: Tras acabar cada una de las fases se obtienen documentos con la información necesaria para tomar decisiones en materia de seguridad. Se obtienen como resultados los siguientes documentos: Inventario de activos, modelo de valor (activos y valor respecto al proceso de negocio estudiado), modelo de riesgo (riesgos detectados) y plan de seguridad.

Ahora es necesario que a esta fase de la gestión de la seguridad se le asigne la importancia que tiene y que la seguridad empiece a enfocarse desde el punto de vista de la gestión y la mejora continua. Ahora tenemos formalmente este marco definido gracias a la norma ISO 27001.

Quiero también destacar la gran labor que ha realizado el profesor J.A. Mañas en el desarrollo de esta metodología y su excelente visión en materia de seguridad que va abriendo y luchando por establecer esta nueva disciplina que es la gestión de la seguridad de la información. Destacar por parte del Ministerio de Administraciones Publicas a Miguel Angel Amutio, que también está intentando que la seguridad sea bien implantada en las Administraciones Públicas.

Enlaces de interes:

- Ficha de MAGERIT 2.0 en el MAP

- Web AR-Tools

- Ficha de MAGERIT en el Centro Criptológico Nacional.

MAGERIT fue mi bautismo en esta materia de la seguridad, al ser el primer trabajo/proyecto profesional que tuve que realizar. En aquel momento, allá por el año 1999, tuve el gusto de probar aquella nueva metodología en un entorno real y complejo como parte de un proyecto piloto del departamento de Ingeniería del Software de la Universidad de Murcia.

Para no enrollarme mucho, voy a destacar las principales novedades de MAGERIT 2.0 dado que ya estamos utilizándola en los servicios de consultoría estratégica de seguridad de Firma, Proyectos y Formación.

Principales novedades y mejoras:

- La metodología mejorada: deja de ser algo teóricamente interesante para bajar a la arena y ser algo práctico, rápido y útil. Un análisis y gestión de riesgos (en adelante ARG) debe ser relativamente rápido de hacer principalmente porque si no puede "nacer muerto". No podemos realizar un estudio de esta envergadura en donde se identifiquen activos que al finalizar el proyecto han dejado de existir. El sentido del AGR es hacer una foto del estado y requisitos de seguridad de la organización. Los activos sustanciales es raro que cambien debido a que están muy ligados a los procesos de negocio. Sin embargo, los activos relacionados con las Tecnologías de la Información si pueden cambiar más frecuentemente. La nueva metodología solo tiene tres fases: planificación, análisis y gestión.

-Los conceptos de seguridad están más claros: Se han identificado y catalogado todos los activos posibles. El concepto de "propiedades del estado de la seguridad" se ha cambiado por el de "dimensiones de la seguridad". A estas dimensiones, que tradicionalmente siempre se han considerado como confidencialidad, integridad y disponibilidad (C-I-D), se añaden la autenticación de usuarios, autenticación de datos,la trazabilidad de usuarios y la trazabilidad de datos. Estas dos últimas propiedades van a ser muy necesarias en la futura Administración Electrónica dado que garantizan el saber quien, cuando, como y qué se ha hecho en un proceso telemático. Además, se introduce sobre la disponibilidad otra novedad interesante. Las dimensiones pueden ser escalonadas. Esta claro que cuando hablamos de un incidente relacionado con la confidencialidad o la integridad, son propiedades de "Todo o nada". Si una información se compromete, ya su confidencialidad se ve afectada. Sin embargo, con la disponibilidad podemos tener umbrales o intervalos en donde los incidentes pueden no ser significativos. No es lo mismo pensar en un servicio no disponible durante una hora, que durante un día o una semana. Por tanto, este matiz es muy importante porque permite saber cuanto tiempo se puede aguantar sin que el incidente sea significativo.

-Mejorado el modelo de elementos: otro de los problemas de MAGERIT 1.0 viene en el momento de la estimación de valores. La valoración de las amenazas y las vulnerabilidades puede llevar a confusión si no se aclaran al entrevistado bien estos conceptos. Ahora en este nuevo modelo, tenemos que valorar la probabilidad de ocurrencia de una amenaza y el daño o degradación que causa. Es más sencillo de ver y estimar.

-Nueva herramienta software de apoyo: dispone de una Herramienta software que proporciona mejores resultados. Para las Administraciones Públicas es gratuita y para los consultores y empresas es de pago. Para solicitarla, si se es Admin. Pública ir al Web del Centro Criptológico Nacional. Para empresas, hay que ir al Web AR-Tools.com

-Mejores documentos finales: Tras acabar cada una de las fases se obtienen documentos con la información necesaria para tomar decisiones en materia de seguridad. Se obtienen como resultados los siguientes documentos: Inventario de activos, modelo de valor (activos y valor respecto al proceso de negocio estudiado), modelo de riesgo (riesgos detectados) y plan de seguridad.

Ahora es necesario que a esta fase de la gestión de la seguridad se le asigne la importancia que tiene y que la seguridad empiece a enfocarse desde el punto de vista de la gestión y la mejora continua. Ahora tenemos formalmente este marco definido gracias a la norma ISO 27001.

Quiero también destacar la gran labor que ha realizado el profesor J.A. Mañas en el desarrollo de esta metodología y su excelente visión en materia de seguridad que va abriendo y luchando por establecer esta nueva disciplina que es la gestión de la seguridad de la información. Destacar por parte del Ministerio de Administraciones Publicas a Miguel Angel Amutio, que también está intentando que la seguridad sea bien implantada en las Administraciones Públicas.

Enlaces de interes:

- Ficha de MAGERIT 2.0 en el MAP

- Web AR-Tools

- Ficha de MAGERIT en el Centro Criptológico Nacional.

El Centro de Alerta Temprana Antivirus, el Grupo de Delitos Telemáticos de la Guardia Civil y la compañía de seguridad NGSec están difundiendo la herramienta gratuita para usuarios finales de NGSec para la detección del Pharming.

Esta amenaza, parecida al phishing consiste en envenenar nuestro dns para que apunte a direcciones falsas y desde estos falsos web intentar robarnos nuestros credenciales.

En el phishing el atacante pone un anzuelo para engañar al usuario final. Este anzuelo puede ser un correo electrónico solicitando un cambio de contraseñas, una dirección similar a la original, etc. El nombre está asociado a la pesca, poner un anzuelo y esperar a que piquen.

El pharming tiene un objetivo idéntico pero cambia la manera de engañar al usuario. En este caso, el nombre está relacionado con la siembra. Se trata de envenenar nuestro DNS (Servicio responsable de la traducción de direcciones de internet en direcciones IP x.x.x.x). El atacante envía información incorrecta sobre la dirección IP asociada a dominios conocidos como google, nuestro banco, etc. Este es el proceso de siembra. Luego, cuando el usuario pone el nombre correcto del sitio al que quiere ir, el PC envenenado proporciona una dirección IP que no es la correcta y el usuario acaba en un Web que no es el verdadero.

Esta herramienta anti-pharming vigila el contenido de nuestro fichero DNS para evitar que un atacante lo cambie o modifique.

Descarga herramienta Antipharming

Esta amenaza, parecida al phishing consiste en envenenar nuestro dns para que apunte a direcciones falsas y desde estos falsos web intentar robarnos nuestros credenciales.

En el phishing el atacante pone un anzuelo para engañar al usuario final. Este anzuelo puede ser un correo electrónico solicitando un cambio de contraseñas, una dirección similar a la original, etc. El nombre está asociado a la pesca, poner un anzuelo y esperar a que piquen.

El pharming tiene un objetivo idéntico pero cambia la manera de engañar al usuario. En este caso, el nombre está relacionado con la siembra. Se trata de envenenar nuestro DNS (Servicio responsable de la traducción de direcciones de internet en direcciones IP x.x.x.x). El atacante envía información incorrecta sobre la dirección IP asociada a dominios conocidos como google, nuestro banco, etc. Este es el proceso de siembra. Luego, cuando el usuario pone el nombre correcto del sitio al que quiere ir, el PC envenenado proporciona una dirección IP que no es la correcta y el usuario acaba en un Web que no es el verdadero.

Esta herramienta anti-pharming vigila el contenido de nuestro fichero DNS para evitar que un atacante lo cambie o modifique.

Descarga herramienta Antipharming

miércoles, 2 de noviembre de 2005

Noticias

2

comentarios

Bruce Schneier: "Las compañías de software deberían responsabilizarse de sus errores"

He leído vía Diario TI que en las recientes conferencias de la RSA, Bruce Schneier ha realizado unas declaraciones responsabilizando al mercado del desarrollo software de los errores cometidos. Aunque tampoco es que haya que rasgarse las vestiduras, todas las afirmaciones creo que son bastante razonables. Schneier ha dejado caer perlas como estas:

- ”Cuando los usuarios comiencen a presentar exigencias claras a los proveedores, responsabilizandolos jurídicamente y demandándolos, comenzarán a distribuir productos seguros”.

- ”Linux ha tenido un gran efecto en Microsoft, debido a que habría sido demasiado costoso para Microsoft evitar reaccionar. Por tal razón, Linux ha contribuido, aunque indirectamente, a mejorar la seguridad de los programas de Microsoft”

- "Las soluciones técnicas ya están disponibles en gran medida, pero faltan leyes que hagan posible exigir indemnización a las compañías de software, si el usuario pierde dinero debido a las errores de sus productos".

Y en el fondo tiene más razon que un santo, porque la cadena de errores y las pocas exigencias en cuanto a calidad realizadas sobre el software hace que en general, la seguridad no haya sido una prioridad. También creo que hay que aclarar que estas afirmaciones se justifican dentro de la mentalidad anglosajona de "hacer las cosas bien" para evitar demandas y no "hacer las cosas bien" porque son más rentables. Nosotros tenemos el refran de "visteme despacio que tengo prisa".

Para no ser negativo, estoy seguro que la evolución de las tecnologías TI, la aplicación de la Ingeniería del software y los nuevos lenguajes de programación darán pronto sus frutos y creo que ya estamos empezando a aprender de los errores cometidos. El tema está en que este tipo de cambios solo los ven claros al principio los más grandes...y para las empresas pequeñas de desarrollo donde prima la rentabilidad a la fiabilidad o la seguridad, costará convencerlos.

- ”Cuando los usuarios comiencen a presentar exigencias claras a los proveedores, responsabilizandolos jurídicamente y demandándolos, comenzarán a distribuir productos seguros”.

- ”Linux ha tenido un gran efecto en Microsoft, debido a que habría sido demasiado costoso para Microsoft evitar reaccionar. Por tal razón, Linux ha contribuido, aunque indirectamente, a mejorar la seguridad de los programas de Microsoft”

- "Las soluciones técnicas ya están disponibles en gran medida, pero faltan leyes que hagan posible exigir indemnización a las compañías de software, si el usuario pierde dinero debido a las errores de sus productos".

Y en el fondo tiene más razon que un santo, porque la cadena de errores y las pocas exigencias en cuanto a calidad realizadas sobre el software hace que en general, la seguridad no haya sido una prioridad. También creo que hay que aclarar que estas afirmaciones se justifican dentro de la mentalidad anglosajona de "hacer las cosas bien" para evitar demandas y no "hacer las cosas bien" porque son más rentables. Nosotros tenemos el refran de "visteme despacio que tengo prisa".

Para no ser negativo, estoy seguro que la evolución de las tecnologías TI, la aplicación de la Ingeniería del software y los nuevos lenguajes de programación darán pronto sus frutos y creo que ya estamos empezando a aprender de los errores cometidos. El tema está en que este tipo de cambios solo los ven claros al principio los más grandes...y para las empresas pequeñas de desarrollo donde prima la rentabilidad a la fiabilidad o la seguridad, costará convencerlos.

Suscribirse a:

Comentarios (Atom)

- Follow Us on Twitter!

- "Join Us on Facebook!

- RSS

Contacta por Linkedin