Hoy, ultimo día del año, tengo la desgracia de tener que estar en mi puesto de trabajo. Acorde con mi filosofía de publicar los días laborales, me toca escribir el último post del año. Hace unos días publique un resumen de los eventos acontecidos en este agonizante 2004 y de los pronósticos para el año que entra. Hoy toca reflexionar sobre este blog.

Como conclusión general, este 2004 ha sido un muy buen año para mi blog, desde mi punto de vista como autor y generador de contenidos.

-Aumento de la frecuencia de publicación: En este año por fin he conseguido cierto nivel de disciplina a la hora de publicar con más o menos un post diario de lunes a viernes. La incorporación de un lector RSS ha tenido mucho que ver con esto, dado que el volumen de información que puedo procesar ha aumentado muchisimo y estoy suscrito via RSS a unos 100 webs del sector de la seguridad de la información. Con esta materia prima y con lo convulsionado que esta el tema, es fácil que todos los días haya algo que comentar.

- Aumento de la funcionalidad del Web: como complemento a mis necesidades de compartir información y conocimiento, mi blog ha sufrido cambios respecto a la versión anterior (http://seguridad-para-usuarios.blogspot.com/").

No solo ha cambiado el nombre, también el diseño y he incorporado nuevas funcionalidades. He incorporado el uso de herramientas para publicar imagenes, he añadido el buscador local al blog y un calendario de eventos para avisar de las reuniones y conferencias más imporantes. También y con carácter informativo, he puesto contadores para ver el número de visitas que recibo.

Por tanto, por mi lado, este año estoy satisfecho con el trabajo realizado.

Como propósitos para el año que viene, repito el objetivo del año pasado, hacer de esta pagina un sitio de referencia útil, con información interesate de lo ultimo publicado, de reflexión y comentarios sobre las tendencias en el área de la seguridad de la información.

Solo me queda como deseo para el año que entra que estos factores antes comentados hagan de este sitio un lugar visitado. Creo que a ello contribuirá el aparecer por fin en Google vinculado a los términos "seguridad de la información", "blog", "UNE 71502:2004" o "UNE ISO/IEC 17799:2002" pero a fecha de hoy no lo he conseguido y tampoco se que hacer para conseguirlo. Imagino que los comentarios que voy depositando en otros blogs conocidos pueden por fin conseguir este deseo.

Como curiosidad final solo me gustaría referenciar precisamente el estudio que anualmente hace Google sobre lo "mas buscado". Este año, incluso proporcionan una versión interactiva mucho más atractiva.

2004 Year-End Google Zeitgeist - Interactive Edition.

¡Feliz Año 2005!

Algunos Webs empiezan a hacer un repaso del año en materia tecnológica y en toda reflexión por supuesto aparece la IN-seguridad informática. Lejos de quedarnos en el análisis anecdótico del virus más popular, el más dañino, lo ÚNICO que cabe destacar es que las cifras son alarmantes.

Por recoger algunas de las más significativas del artículo de BBC News, destacar:

- Incremento del 50% en materia virica. Se ha superado la barrera de los 100.000 virus conocidos y han aparecido un 50% más de nuevos virus que el año pasado.

- Incremento de un 500% en correos de phishing y un 30% de ataques de esta forma. Esta amenaza ha sido una de las más trabajadas este año y muchos de los objetivos han sido entidades bancarias en su plataforma online.

- Incremento diario del numero de PC Zombies contaminados. Se estima que del orden de 2.000 a 30.000 PC se infectan para ser utilizados como zombies diariamente.

Estas cifras que serían alarmantes en cualquier otro sector, en este preocupan pero no implican grandes novedades o cambios. Y es que nos pasa siempre lo mismo. La marabunta ruge pero sigue siendo ignorada. Tendrá que venir un evento grave cuya repercusión sea trascendente, como la caida de Internet para que se tomen medidas de verdad.

Cambios de objetivo

Si estos datos son preocupantes, la cosa se pronositca peor. El objetivo de este mal-ware empieza a apuntar a nuevas victimas que hasta ahora no han sido muy atacadas como van a ser los telefonos móviles y los equipos con sistema operativo Linux. Siempre he dicho y defenderé que no es tanto una cuestión de tecnología sino de motivación el hecho de que esta plataforma no haya sido atacada. El virus Santy ha pegado duro sobre servidores que utilizan PHP. Los administradores Linux deben empezar a plantearse la instalación de antivirus en el sistema operativo que se vendía como "Free-virus".

La noticia comentada puede leerse en BBC NEWS | Technology | Cyber crime booms in 2004

Por recoger algunas de las más significativas del artículo de BBC News, destacar:

- Incremento del 50% en materia virica. Se ha superado la barrera de los 100.000 virus conocidos y han aparecido un 50% más de nuevos virus que el año pasado.

- Incremento de un 500% en correos de phishing y un 30% de ataques de esta forma. Esta amenaza ha sido una de las más trabajadas este año y muchos de los objetivos han sido entidades bancarias en su plataforma online.

- Incremento diario del numero de PC Zombies contaminados. Se estima que del orden de 2.000 a 30.000 PC se infectan para ser utilizados como zombies diariamente.

Estas cifras que serían alarmantes en cualquier otro sector, en este preocupan pero no implican grandes novedades o cambios. Y es que nos pasa siempre lo mismo. La marabunta ruge pero sigue siendo ignorada. Tendrá que venir un evento grave cuya repercusión sea trascendente, como la caida de Internet para que se tomen medidas de verdad.

Cambios de objetivo

Si estos datos son preocupantes, la cosa se pronositca peor. El objetivo de este mal-ware empieza a apuntar a nuevas victimas que hasta ahora no han sido muy atacadas como van a ser los telefonos móviles y los equipos con sistema operativo Linux. Siempre he dicho y defenderé que no es tanto una cuestión de tecnología sino de motivación el hecho de que esta plataforma no haya sido atacada. El virus Santy ha pegado duro sobre servidores que utilizan PHP. Los administradores Linux deben empezar a plantearse la instalación de antivirus en el sistema operativo que se vendía como "Free-virus".

La noticia comentada puede leerse en BBC NEWS | Technology | Cyber crime booms in 2004

martes, 28 de diciembre de 2004

Noticias

0

comentarios

Por qué más seguridad puede producir menos seguridad

De uno de mis enlaces RSS olvidados he extraido hoy una interesante reflexión que quiero trasladar y traducir. El artículo que quiero comentar se deriva del publicado por la revista RISK Digest, With safety and security, more can be less.

El asunto que nos ocupa es por qué introducir medidas de seguridad puede producir como resultado menor seguridad. El texto original puede leerse en Why adding more security measures may make systems less secure. Las cuatro principales razones son:

1.- Problemas de redundancia.

Añadir redundancia solo hace más seguro el sistema si los nuevos elementos introducidos son absolutamente independientes de los ya existentes. Por ejemplo, duplicar infraestructura de red solo funciona realmente como redundante si fisicamente ambas infraestructuras se encuentran separadas. En caso contrario, reducen el riesgo en ciertas amenazas pero no proporcionan absoluta redundancia. Pensemos en el supuesto solo de un incendio sobre la sala. La redundancia no evitará el daño físico a ambos equipos y por tanto, la redundancia no proporcionará la seguridad deseada.

2.- "Apatía de la persona presente".

El efecto psicologico conocido como "Apatía de la persona presente" o "evasión de responsabilidad" conocido en el ámbito de las Redes sociales describe que cuanta mayor gente presencia un evento, menor el grado de responsabilidad de cada individuo y más facilmente se evade la responsabilidad otorgada. Por tanto, cuanta más gente chequea un sistema menos cuidadosa será la revisión realizada.

3.- El problema de la sobrecompensación.

Este problema puede resumirse con la siguiente frase. "Como el sistema es más seguro, podemos asumir más riesgos". Son hechos que se evidencian a menudo en otros ambitos de la seguridad. Como los coches son más seguros, los conductores conducen más rápido. Como disponemos de un sistema de backup, podemos intentar ciertas operaciones sobre el sistema porque estaremos a salvo, etc.

El articulo en concreto, añade a estos tres factores un cuarto no menos importante y que es:

4.- El problema del trabajador dedicado.

Si los requisitos de seguridad se implementan en las actividades del día a día, los trabajadores más especializados los comprometerán. Pedir contraseñas robustas, sistemas de control de accesos, políticas de mesas limpias... son actividades que implican una tarea rutinaria en el día a día. Despues de todo, los problemas de seguridad son riesgos, no realidades y además son eventos con poca probabilidad. Las medidas de seguridad implican trabajo extra y eso Sí es una realidad, y estas medidas hacen más pesado y tedioso nuestro día a día. Por tanto, el personal más especialidado y experto en seguridad obviará estas medidas por no considerar estos riesgos como probables.

De estos cuatro argumentos, uno es técnico y los otros tres psicológicos. Por tanto, cuando se esté intentando incrementar la seguridad de los sistemas han de tenerse en consideración estos factores con igual o mayor importancia que el análisis técnico realizado. En general, se suele indicar que es necesario entrenamiento en materia de seguridad. Efectivamente es necesario pero esta formación ha de ser útil.

El asunto que nos ocupa es por qué introducir medidas de seguridad puede producir como resultado menor seguridad. El texto original puede leerse en Why adding more security measures may make systems less secure. Las cuatro principales razones son:

1.- Problemas de redundancia.

Añadir redundancia solo hace más seguro el sistema si los nuevos elementos introducidos son absolutamente independientes de los ya existentes. Por ejemplo, duplicar infraestructura de red solo funciona realmente como redundante si fisicamente ambas infraestructuras se encuentran separadas. En caso contrario, reducen el riesgo en ciertas amenazas pero no proporcionan absoluta redundancia. Pensemos en el supuesto solo de un incendio sobre la sala. La redundancia no evitará el daño físico a ambos equipos y por tanto, la redundancia no proporcionará la seguridad deseada.

2.- "Apatía de la persona presente".

El efecto psicologico conocido como "Apatía de la persona presente" o "evasión de responsabilidad" conocido en el ámbito de las Redes sociales describe que cuanta mayor gente presencia un evento, menor el grado de responsabilidad de cada individuo y más facilmente se evade la responsabilidad otorgada. Por tanto, cuanta más gente chequea un sistema menos cuidadosa será la revisión realizada.

3.- El problema de la sobrecompensación.

Este problema puede resumirse con la siguiente frase. "Como el sistema es más seguro, podemos asumir más riesgos". Son hechos que se evidencian a menudo en otros ambitos de la seguridad. Como los coches son más seguros, los conductores conducen más rápido. Como disponemos de un sistema de backup, podemos intentar ciertas operaciones sobre el sistema porque estaremos a salvo, etc.

El articulo en concreto, añade a estos tres factores un cuarto no menos importante y que es:

4.- El problema del trabajador dedicado.

Si los requisitos de seguridad se implementan en las actividades del día a día, los trabajadores más especializados los comprometerán. Pedir contraseñas robustas, sistemas de control de accesos, políticas de mesas limpias... son actividades que implican una tarea rutinaria en el día a día. Despues de todo, los problemas de seguridad son riesgos, no realidades y además son eventos con poca probabilidad. Las medidas de seguridad implican trabajo extra y eso Sí es una realidad, y estas medidas hacen más pesado y tedioso nuestro día a día. Por tanto, el personal más especialidado y experto en seguridad obviará estas medidas por no considerar estos riesgos como probables.

De estos cuatro argumentos, uno es técnico y los otros tres psicológicos. Por tanto, cuando se esté intentando incrementar la seguridad de los sistemas han de tenerse en consideración estos factores con igual o mayor importancia que el análisis técnico realizado. En general, se suele indicar que es necesario entrenamiento en materia de seguridad. Efectivamente es necesario pero esta formación ha de ser útil.

Recojo via Carlosues una bonita carta de Internet a los autores españoles.

"A TI, AUTOR ESPAÑOL

Permíteme presentarme, soy La Red (algunos me llaman Internet) y te dirijo éstos bites debido a la alarma que hay generada entre los miembros componentes de nuestra comunidad.

Ignoro si, a pesar de haber alcanzado la fama gracias en parte a que algunos de tus fans colgaron tu obra en mí, todavía no me conoces como le ocurre a Estopa o si por el contrario me conoces bien e incluso me utilizas a menudo pero déjame hacerte algunas preguntas a ver si aclaramos el tema.

¿Solo hablas, escribes o cantas por dinero? ¿Nunca por placer? ¿Nunca has dado nada solo por el gusto de darlo? ¿No te hubieras quedado horas y horas sobre un escenario como le ocurre al Boss cuando hay Feeling? ¿O quizás como Michael Jackson jamás concedes un bis y acabas en el minuto y segundo preestablecidos?

Quizás y a pesar de ser una Nueva Tecnología peco de ilusa y de creer tópicos como que los Artistas/Autores sois efectivamente personas cultas y dispuestas a compartir vuestro mensaje pero hay cosas que no comprendo, ¿Es posible que Alex Ubago no esté dispuesto a que un Instituto Español utilice 15 segundos de una canción suya en un proyecto cultural ínter centros a nivel Europeo? Lo digo por que desde ese día los bites españoles que circulan por mis vías se hacen el mudo por la vergüenza que les produce que los reconozcan.

¿Puede alguien asegurarme que ese despreocupado y alegre chico de los ricitos no acepta que 5 chavales de Galicia que se reúnen 2 veces al año (el día del Patrono y la verbena de San Juan) y desempolvan sus guitarras puedan cantar sus Bulerías sin pagarle a pesar de que cada año él actúa allí y le pagan sus 180.000 Euros de caché religiosamente?

Alguna que otra Entidad gestora ha intentado en nombre vuestro cerrar Talleres de Radio o Radios Libres NO-COMERCIALES y de proyectos estudiantiles y eso es algo que yo, que siempre estoy en constante evolución, no alcanzo a entender…

¡¡¡Por un millón de Terabites!!! ¿Qué panda de descerebrados os gestiona? A mi tecnológico modo de ver, esos talleres y esas Radios son, para vosotros, una mina de información, nadie les paga por poner uno u otra canción, ponen lo que de verdad les gusta y son un perfecto observatorio para ver por donde van los tiros en cuanto a gustos musicales ¿Nadie se da cuenta de eso?

Los bares Españoles pagan todos los meses del año por poner vuestra música aunque eso debería ser considerado promoción para vosotros, pero... ¿Estáis de acuerdo en que por ser Nochevieja tengan que pagar un extra y además exigido con métodos intimidatorios?

Como personas amantes de la música imagino que conoceréis bien el medio y cómo se utiliza, los dj´s profesionales realizan sus mezclas en casa y las graban en cd por comodidad… ¿Os parece de recibo que se utilice a las fuerzas del orden para arrasar locales musicales y llevarse esos cds sin comprobar su legalidad previamente?

No quiero extenderme en éste primer encuentro dado que no hay confianza entre nosotros, solo deciros que, simplemente como autónomos y poniendo una Web de descargas por un precio asequible podéis ganar muchísimo mas que ahora con la agravante de que si cobráis 6€ por cd son todos vuestros menos la parte de Hacienda y lo poco que os cueste la Web. ¿Qué? ahhh si…la promoción, si lo hacéis bien esa parte dejármela a mi, lo hago bastante mejor que los que os promocionan ahora y por muchísimo menos.

Yo pongo la Banda Ancha y vosotros ensancháis un poco las mangas ¿vale?

Si tenéis ocasión manifestaros en los medios a los que normalmente acudís, prensa, tele, radio etc. y si queréis hacerlo vía Web os brindaré tantas como queráis para que podáis expresaros con total libertad y si intentan coartaros como por ejemplo a Alaska retirando discos en las tiendas, pensar que yo y mis millones de usuarios podemos encumbrar a un autor y hundir una discográfica.

La Red"

"A TI, AUTOR ESPAÑOL

Permíteme presentarme, soy La Red (algunos me llaman Internet) y te dirijo éstos bites debido a la alarma que hay generada entre los miembros componentes de nuestra comunidad.

Ignoro si, a pesar de haber alcanzado la fama gracias en parte a que algunos de tus fans colgaron tu obra en mí, todavía no me conoces como le ocurre a Estopa o si por el contrario me conoces bien e incluso me utilizas a menudo pero déjame hacerte algunas preguntas a ver si aclaramos el tema.

¿Solo hablas, escribes o cantas por dinero? ¿Nunca por placer? ¿Nunca has dado nada solo por el gusto de darlo? ¿No te hubieras quedado horas y horas sobre un escenario como le ocurre al Boss cuando hay Feeling? ¿O quizás como Michael Jackson jamás concedes un bis y acabas en el minuto y segundo preestablecidos?

Quizás y a pesar de ser una Nueva Tecnología peco de ilusa y de creer tópicos como que los Artistas/Autores sois efectivamente personas cultas y dispuestas a compartir vuestro mensaje pero hay cosas que no comprendo, ¿Es posible que Alex Ubago no esté dispuesto a que un Instituto Español utilice 15 segundos de una canción suya en un proyecto cultural ínter centros a nivel Europeo? Lo digo por que desde ese día los bites españoles que circulan por mis vías se hacen el mudo por la vergüenza que les produce que los reconozcan.

¿Puede alguien asegurarme que ese despreocupado y alegre chico de los ricitos no acepta que 5 chavales de Galicia que se reúnen 2 veces al año (el día del Patrono y la verbena de San Juan) y desempolvan sus guitarras puedan cantar sus Bulerías sin pagarle a pesar de que cada año él actúa allí y le pagan sus 180.000 Euros de caché religiosamente?

Alguna que otra Entidad gestora ha intentado en nombre vuestro cerrar Talleres de Radio o Radios Libres NO-COMERCIALES y de proyectos estudiantiles y eso es algo que yo, que siempre estoy en constante evolución, no alcanzo a entender…

¡¡¡Por un millón de Terabites!!! ¿Qué panda de descerebrados os gestiona? A mi tecnológico modo de ver, esos talleres y esas Radios son, para vosotros, una mina de información, nadie les paga por poner uno u otra canción, ponen lo que de verdad les gusta y son un perfecto observatorio para ver por donde van los tiros en cuanto a gustos musicales ¿Nadie se da cuenta de eso?

Los bares Españoles pagan todos los meses del año por poner vuestra música aunque eso debería ser considerado promoción para vosotros, pero... ¿Estáis de acuerdo en que por ser Nochevieja tengan que pagar un extra y además exigido con métodos intimidatorios?

Como personas amantes de la música imagino que conoceréis bien el medio y cómo se utiliza, los dj´s profesionales realizan sus mezclas en casa y las graban en cd por comodidad… ¿Os parece de recibo que se utilice a las fuerzas del orden para arrasar locales musicales y llevarse esos cds sin comprobar su legalidad previamente?

No quiero extenderme en éste primer encuentro dado que no hay confianza entre nosotros, solo deciros que, simplemente como autónomos y poniendo una Web de descargas por un precio asequible podéis ganar muchísimo mas que ahora con la agravante de que si cobráis 6€ por cd son todos vuestros menos la parte de Hacienda y lo poco que os cueste la Web. ¿Qué? ahhh si…la promoción, si lo hacéis bien esa parte dejármela a mi, lo hago bastante mejor que los que os promocionan ahora y por muchísimo menos.

Yo pongo la Banda Ancha y vosotros ensancháis un poco las mangas ¿vale?

Si tenéis ocasión manifestaros en los medios a los que normalmente acudís, prensa, tele, radio etc. y si queréis hacerlo vía Web os brindaré tantas como queráis para que podáis expresaros con total libertad y si intentan coartaros como por ejemplo a Alaska retirando discos en las tiendas, pensar que yo y mis millones de usuarios podemos encumbrar a un autor y hundir una discográfica.

La Red"

viernes, 24 de diciembre de 2004

Noticias

0

comentarios

Pronósticos para el año 2005 en materia de seguridad.

Continuando con el post de ayer y pensando en positivo, paso a comentar las cosas interesantes que se avecinan para el lado de los que "defienden".

-PROCESOS: Sistemas de gestión de la seguridad de la información.

La aparición de una norma nacional para certificar seguridad seguro que este año será uno de los protagonistas del sector. El hecho de implantar sistemas y certificarlos proporcionará cierta motivación a las empresas para mejorar su seguridad. El factor "imagen" unido a la importancia estratégica que esta materia empieza a tener en algunas organizaciones empujará a tomarse en serio el tema de forma definitiva, implantando un sistema de gestión que podrá ser integrado con los sistemas de gestión existentes ya en muchas empresas para temas como calidad, riesgos laborales, medioambiente,etc.

-TECNOLOGÍA: Seguridad en el navegador y virtualización.

La posibilidad de crear sistemas virtuales a bajo coste va a permitir implantar sistemas de seguridad como los honeypots que sirven para engañar al atacante sobre el objetivo. Tecnologías como los sistemas de prevención de intrusos se consolidarán este año, siendo mucho más proactivos en las acciones reactivas frente a ataques.

La difusión de la firma digital como mecanismo de seguridad también será un hecho importante, aunque su proliferación será lenta debido a la escasa formación de los usuarios.

-PERSONAS: Formación de usuarios .

Las diversas iniciativas tanto europeas como estatales para informar al usuario final sobre las amenazas existentes y la continua experiencia del navegante debido a incidentes así como la aparición en los medios de comunicación de los eventos de seguridad más destacados llevarán de forma paulatina a una necesaria concienciación en esta materia. El suministro por parte de fabricantes de herramientas de sencillo uso que permitan realizar el trabajo de actualización tanto de sistemas como de antivirus también facilitará esta labor. Aun así, el usuario final será el verdadero talón de Aquiles de la seguridad, dado que los nuevos ataques van siempre destinados a lograr su colaboración para tener éxito en consumar el mismo.

Un sector en constante ebullición que hace de esta profesión algo apasionante e intelectualmente atractivo, debido a la continua aparición de retos y una necesidad constante de formación.

Personalmente un hecho que ha cambiado mi forma de adquirir conocimientos ha sido el acceso por contenidos sindicados a fuentes de información.(Gracias JIMC). En una primera fase que ha durado en general este año, he ido localizando aquellas fuentes más interesantes. En una segunda fase, a lo largo de este año que empieza, seguro que maduran muchas de mis subscripciones y consigo averiguar que blogs y webs son "fuentes de información" y cuales son meros tablones de publicación de otras fuentes.

¡Feliz Navidad y próspero año 2005!

-PROCESOS: Sistemas de gestión de la seguridad de la información.

La aparición de una norma nacional para certificar seguridad seguro que este año será uno de los protagonistas del sector. El hecho de implantar sistemas y certificarlos proporcionará cierta motivación a las empresas para mejorar su seguridad. El factor "imagen" unido a la importancia estratégica que esta materia empieza a tener en algunas organizaciones empujará a tomarse en serio el tema de forma definitiva, implantando un sistema de gestión que podrá ser integrado con los sistemas de gestión existentes ya en muchas empresas para temas como calidad, riesgos laborales, medioambiente,etc.

-TECNOLOGÍA: Seguridad en el navegador y virtualización.

La posibilidad de crear sistemas virtuales a bajo coste va a permitir implantar sistemas de seguridad como los honeypots que sirven para engañar al atacante sobre el objetivo. Tecnologías como los sistemas de prevención de intrusos se consolidarán este año, siendo mucho más proactivos en las acciones reactivas frente a ataques.

La difusión de la firma digital como mecanismo de seguridad también será un hecho importante, aunque su proliferación será lenta debido a la escasa formación de los usuarios.

-PERSONAS: Formación de usuarios .

Las diversas iniciativas tanto europeas como estatales para informar al usuario final sobre las amenazas existentes y la continua experiencia del navegante debido a incidentes así como la aparición en los medios de comunicación de los eventos de seguridad más destacados llevarán de forma paulatina a una necesaria concienciación en esta materia. El suministro por parte de fabricantes de herramientas de sencillo uso que permitan realizar el trabajo de actualización tanto de sistemas como de antivirus también facilitará esta labor. Aun así, el usuario final será el verdadero talón de Aquiles de la seguridad, dado que los nuevos ataques van siempre destinados a lograr su colaboración para tener éxito en consumar el mismo.

Un sector en constante ebullición que hace de esta profesión algo apasionante e intelectualmente atractivo, debido a la continua aparición de retos y una necesidad constante de formación.

Personalmente un hecho que ha cambiado mi forma de adquirir conocimientos ha sido el acceso por contenidos sindicados a fuentes de información.(Gracias JIMC). En una primera fase que ha durado en general este año, he ido localizando aquellas fuentes más interesantes. En una segunda fase, a lo largo de este año que empieza, seguro que maduran muchas de mis subscripciones y consigo averiguar que blogs y webs son "fuentes de información" y cuales son meros tablones de publicación de otras fuentes.

¡Feliz Navidad y próspero año 2005!

jueves, 23 de diciembre de 2004

Noticias

0

comentarios

Revisión del año 2004 en materia de seguridad.

En las fechas que estamos suele ser práctica habitual hacer balance del año. En el caso de este blog, en concreto, del estado de la seguridad y de los incidentes ocurridos a lo largo del mismo.

Pensando desde el lado de los que "atacan" como resumen general podríamos decir que el 2004 destacará por ser el año del "Phishing".

Una amenaza que existe desde los comienzos del uso del correo electrónico y los servidores Web pero que este año se ha consolidado como un nuevo riesgo de complicada solución.

No es por ser pesimista, pero en relación al post del 28 de julio

donde representaba la "Seguridad de la información" como un iceberg, los hechos no hacen más que evidenciar la certeza de esa afirmación.

Estamos presenciando un incremento en el número de ataques, la complejidad de los mismos y el ingenio de los atacantes con un factor comun motivador para producir el daño: "EL ÁNIMO DE LUCRO".

Revisando el año por apartados, como si fueran "Los Oscars", tenemos:

- Virus del año: Mydoom y Sasser por impacto global en saturación de la red y denegación de servicio.

- Nueva amenaza del año: el "Phishing" por su sencillez de concepto y su beneficio economico obtenido.

-Pesadilla del año en vías de solución: "el Spam" para el cual se empiezan a desarrollar soluciones tecnológicas de eficiencia contrastada.

A modo de resumen, se puede ampliar este resumen también en 2004 Review of the Year: Security - Infomatics

Como previsiones para el año 2005, en plan "Consultor" de la bola de cristal de la seguridad posiblemente en el año venidero veamos cosas como:

- Mezcla de las nuevas amenazas del año 2004, como puede ser un spam dirigido para un phising efectivo. El usuario recibirá solo spam de cosas que SI le interesen y los ataques de phishing serán falseando a SU PROPIO banco.

- Uso de otras técnicas de investigación para generar amenazas, como el uso de buscadores (Google, Msn, etc...) o los nuevos buscadores locales (Google Desktop, MSN Desktop) para robar información o localizar información que pueda hacernos vulnerables.

- Escándalos por fugas de información en grandes volúmenes como los códigos fuente de softwares importantes, juegos electrónicos, etc.

- Contaminación de contenidos, con la aparición en sitios de prestigio de bulos o información falsa.

Pensando desde el lado de los que "atacan" como resumen general podríamos decir que el 2004 destacará por ser el año del "Phishing".

Una amenaza que existe desde los comienzos del uso del correo electrónico y los servidores Web pero que este año se ha consolidado como un nuevo riesgo de complicada solución.

No es por ser pesimista, pero en relación al post del 28 de julio

donde representaba la "Seguridad de la información" como un iceberg, los hechos no hacen más que evidenciar la certeza de esa afirmación.

Estamos presenciando un incremento en el número de ataques, la complejidad de los mismos y el ingenio de los atacantes con un factor comun motivador para producir el daño: "EL ÁNIMO DE LUCRO".

Revisando el año por apartados, como si fueran "Los Oscars", tenemos:

- Virus del año: Mydoom y Sasser por impacto global en saturación de la red y denegación de servicio.

- Nueva amenaza del año: el "Phishing" por su sencillez de concepto y su beneficio economico obtenido.

-Pesadilla del año en vías de solución: "el Spam" para el cual se empiezan a desarrollar soluciones tecnológicas de eficiencia contrastada.

A modo de resumen, se puede ampliar este resumen también en 2004 Review of the Year: Security - Infomatics

Como previsiones para el año 2005, en plan "Consultor" de la bola de cristal de la seguridad posiblemente en el año venidero veamos cosas como:

- Mezcla de las nuevas amenazas del año 2004, como puede ser un spam dirigido para un phising efectivo. El usuario recibirá solo spam de cosas que SI le interesen y los ataques de phishing serán falseando a SU PROPIO banco.

- Uso de otras técnicas de investigación para generar amenazas, como el uso de buscadores (Google, Msn, etc...) o los nuevos buscadores locales (Google Desktop, MSN Desktop) para robar información o localizar información que pueda hacernos vulnerables.

- Escándalos por fugas de información en grandes volúmenes como los códigos fuente de softwares importantes, juegos electrónicos, etc.

- Contaminación de contenidos, con la aparición en sitios de prestigio de bulos o información falsa.

El fenómeno del software libre solo puede generarme cada vez más admiración. La aparición de nuevas aplicaciones es constante y la calidad llega a niveles muy altos.

A traves de un feed de Astalavista, he encontrado ATK, una herramienta para Windows que permite auditar la seguridad de un equipo. Esta aplicación permite analizar las vulnerabilidades presentes proporcionando los códigos CVE para investigar en cómo solucionarlas. El interfaz es intuitivo y la posibilidad de actualización en el número de ataques viene garantizada con la opción de ejecutar plug-in de Nessus (Otra herramienta GPL utilizada para el análisis de vulnerabilidades).

Las características técnicas concretas son:

"- Open-source (GPL) and free available for everyone

- Simple plugin and attack editing during run-time

- Plugins are written in xml and open-source (GPL) too

- Modular architecture (e.g. suggestions and reporting)

- Real-time attack visualisation and advanced logging

- Detailed response and attack analysis

- Generation on individual reports

- Scanning and enumeration tools (nslookup, ping, portscanner)

- Nessus NASL support (experimental)

- Support for CVE names, SecurityFocus, CERT, Snort, etc. "

ATK - Attack Tool Kit

A traves de un feed de Astalavista, he encontrado ATK, una herramienta para Windows que permite auditar la seguridad de un equipo. Esta aplicación permite analizar las vulnerabilidades presentes proporcionando los códigos CVE para investigar en cómo solucionarlas. El interfaz es intuitivo y la posibilidad de actualización en el número de ataques viene garantizada con la opción de ejecutar plug-in de Nessus (Otra herramienta GPL utilizada para el análisis de vulnerabilidades).

Las características técnicas concretas son:

"- Open-source (GPL) and free available for everyone

- Simple plugin and attack editing during run-time

- Plugins are written in xml and open-source (GPL) too

- Modular architecture (e.g. suggestions and reporting)

- Real-time attack visualisation and advanced logging

- Detailed response and attack analysis

- Generation on individual reports

- Scanning and enumeration tools (nslookup, ping, portscanner)

- Nessus NASL support (experimental)

- Support for CVE names, SecurityFocus, CERT, Snort, etc. "

ATK - Attack Tool Kit

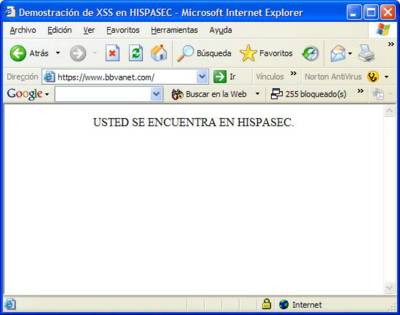

Ayer, Hispasec publicaba una noticia que ya recogían los blogs un día antes y que habla de una grave vulnerabilidad de IExplorer. Hasta ahora, las recomendaciones al usuario para evitar el phising se han orientado en concienciar al navegar por sitios seguros en hacer unas simples comprobaciones en la dirección y la validez del certificado.

Como se puede observar en la captura que he realizado sobre la prueba de concepto de Hispasec, con esta nueva vulnerabilidad aparentemente no hay ninguna evidencia que permita saber al usuario que está sufriendo un ataque de phishing. Aunque este fallo tiene solución, es muy grave que el usuario se encuentre tan indefenso y que existan tan pocas medidas de seguridad en temas como la banca on-line. La excusa es "no añadir complejidad al usuario" pero al menos, que sea el usuario el que decida si quiere utilizar más medidas o no.

¡Autenticación de CLIENTE y SERVIDOR YA en transacciones de Banca on-line!

A continuación, publico lo aparecido ayer en Noticia-una-al-dia.

Fuente: 20/12/2004 - Nueva técnica de "phishing" afecta a Internet Explorer

"Descubierta una vulnerabilidad XSS en el control ActiveX DHTML Edit de

Internet Explorer que puede ser especialmente aprovechada en ataques

de tipo "phishing". A efectos prácticos, por ejemplo, un atacante

podría simular una página web segura de una entidad bancaria, sin

que el usuario pueda detectar anomalías en la dirección ni en el

certificado de seguridad que aparece en el navegador.

Como prueba de concepto, para comprobar si su versión y configuración

de Internet Explorer es vulnerable, en la siguiente página encontrará

un enlace a www.bbvanet.com. Si pincha el enlace y su navegador es

vulnerable, aparecerá una nueva ventana, donde podrá visualizar en el

campo dirección la URL https://www.bbvanet.com/, y en la barra de

estado el candado cerrado que informa que se encuentra en una web

segura. Si hace doble click en el candado, observará el certificado

de seguridad legítimo de www.bbvanet.com. Pese a todas esas

indicaciones, la web que se visualiza es de Hispasec.

http://www.hispasec.com/directorio/laboratorio/Software/tests/xssie.html

Ejemplo de phising realizado por Hispasec

"Para prevenir este tipo de ataques, y a la espera de que Microsoft

publique un parche para corregir el problema, los usuarios de

Internet Explorer pueden optar por desactivar la secuencias de

comandos ActiveX en la configuración de su navegador:

menú Herramientas -> Opciones -> pestaña Seguridad -> botón Nivel

personalizado -> Secuencias de comandos ActiveX -> Desactivar

Si recarga la página con esta nueva configuración de Internet

Explorer, o la visita desde un navegador no vulnerable, como Firefox,

podrá comprobar que al pinchar en el enlace no se abre ninguna nueva

ventana."

Como se puede observar en la captura que he realizado sobre la prueba de concepto de Hispasec, con esta nueva vulnerabilidad aparentemente no hay ninguna evidencia que permita saber al usuario que está sufriendo un ataque de phishing. Aunque este fallo tiene solución, es muy grave que el usuario se encuentre tan indefenso y que existan tan pocas medidas de seguridad en temas como la banca on-line. La excusa es "no añadir complejidad al usuario" pero al menos, que sea el usuario el que decida si quiere utilizar más medidas o no.

¡Autenticación de CLIENTE y SERVIDOR YA en transacciones de Banca on-line!

A continuación, publico lo aparecido ayer en Noticia-una-al-dia.

Fuente: 20/12/2004 - Nueva técnica de "phishing" afecta a Internet Explorer

"Descubierta una vulnerabilidad XSS en el control ActiveX DHTML Edit de

Internet Explorer que puede ser especialmente aprovechada en ataques

de tipo "phishing". A efectos prácticos, por ejemplo, un atacante

podría simular una página web segura de una entidad bancaria, sin

que el usuario pueda detectar anomalías en la dirección ni en el

certificado de seguridad que aparece en el navegador.

Como prueba de concepto, para comprobar si su versión y configuración

de Internet Explorer es vulnerable, en la siguiente página encontrará

un enlace a www.bbvanet.com. Si pincha el enlace y su navegador es

vulnerable, aparecerá una nueva ventana, donde podrá visualizar en el

campo dirección la URL https://www.bbvanet.com/, y en la barra de

estado el candado cerrado que informa que se encuentra en una web

segura. Si hace doble click en el candado, observará el certificado

de seguridad legítimo de www.bbvanet.com. Pese a todas esas

indicaciones, la web que se visualiza es de Hispasec.

http://www.hispasec.com/directorio/laboratorio/Software/tests/xssie.html

Ejemplo de phising realizado por Hispasec

"Para prevenir este tipo de ataques, y a la espera de que Microsoft

publique un parche para corregir el problema, los usuarios de

Internet Explorer pueden optar por desactivar la secuencias de

comandos ActiveX en la configuración de su navegador:

menú Herramientas -> Opciones -> pestaña Seguridad -> botón Nivel

personalizado -> Secuencias de comandos ActiveX -> Desactivar

Si recarga la página con esta nueva configuración de Internet

Explorer, o la visita desde un navegador no vulnerable, como Firefox,

podrá comprobar que al pinchar en el enlace no se abre ninguna nueva

ventana."

lunes, 20 de diciembre de 2004

Documentación de interés

0

comentarios

Criptografía y Seguridad en Computadores, Cuarta Edición. Versión 0.5

Manuel Lucena presentó en el año 1999 una primera edición del libro digital "Criptografía y Seguridad en Computadores". Hoy cinco años despues y como la otra vez, a través del web de Kriptópolis ofrece la cuarta edición, revisada y ampliada de éste que se ha convertido en un libro de referencia en castellano sobre Criptografía.

El libro se ofrece bajo la licencia Creative Commons.

La url de la página del autor y el libro es: Criptografía y Seguridad en Computadores

El libro se ofrece bajo la licencia Creative Commons.

La url de la página del autor y el libro es: Criptografía y Seguridad en Computadores

viernes, 17 de diciembre de 2004

0

comentarios

Informática personal segura, por Bruce Schneier via KRIPTÓPOLIS

Kriptópolis es una Web que como bien se autodefine " proporciona información gratuita a sus lectores y visitantes sin ningún tipo de contraprestación monetaria por su parte. Kriptópolis es un sitio web personal, creado y mantenido por un particular, que corre con los gastos derivados de su funcionamiento."

Pues bien, este Web es el único autorizado por Bruce Schneier para la traducción al castellano de los boletines Crypto-gram. Dado lo importante que es la opinión de este gurú para la seguridad de la información, es un esfuerzo muy de agradecer el que hace Kriptopolis para la comunidad hispanohablante interesada en estos temas.

Yo intento a menudo hacerme eco de las reflexiones que Bruce Schneier hace en su blog y en sus boletines. En concreto, Kriptópolis ha traducido hoy las recomendaciones de seguridad para usuarios de Internet. No tiene desperdicio.

Informática personal segura | KRIPTÓPOLIS

Pues bien, este Web es el único autorizado por Bruce Schneier para la traducción al castellano de los boletines Crypto-gram. Dado lo importante que es la opinión de este gurú para la seguridad de la información, es un esfuerzo muy de agradecer el que hace Kriptopolis para la comunidad hispanohablante interesada en estos temas.

Yo intento a menudo hacerme eco de las reflexiones que Bruce Schneier hace en su blog y en sus boletines. En concreto, Kriptópolis ha traducido hoy las recomendaciones de seguridad para usuarios de Internet. No tiene desperdicio.

Informática personal segura | KRIPTÓPOLIS

jueves, 16 de diciembre de 2004

Documentación de interés

1 comentarios

ACM Queue - Diseño orientado al fallo puede ser la clave del éxito.

Vía Dana Epp's ramblings at the Sanctuary leo una entrevista a Bruce Lindsay, uno de los padres en IBM de la arquitectura de bases de datos RDBMS.

En la entrevista habla de cómo diseñar pensando en la cadena de fallos posibles puede ser un factor de éxito. A continuación incluyo sus palabras en la entrevista.

"BRUCE LINDSAY: - Let’s think a little bit about how errors happen—and they happen at all the different levels of the system, from an alpha particle discharging a capacitor in your memory to a fire, flood, or insurrection wiping out the entire site. From program logic blunders to the disk coming back with data from the wrong sector, things go wrong. You have to engineer for failure at all the different levels of the system, from the circuit level on up through subsystems like the database or the file system and on into the application programs themselves.

Engineering for failure sounds like a bad phrase, but that’s really what’s required to deliver reliable and dependable information processing. "

Fuente: ACM Queue - A Conversation with Bruce Lindsay - Designing for failure may be the key to success.

Esta reflexión se suma a la que ayer hizo Bruce Schneier sobre el desequilibrio existente entre la estrategia del defensor y la estrategia del atacante.

El defensor tiene el difícil papel de plantearse todas las posibles hipótesis sobre cuales son sus puntos

vulnerables para tratar de estar preparado para cada uno de ellos utilizando tácticas preventivas o de recuperación frente a incidentes.

El atacante sólo tiene que investigar para encontrar un punto vulnerable y explotarlo para producir el daño.

La descompensación es principalmente de ámbito y dominio de lo que hay que proteger. El defensor lo abarca todo, el atacante puede concentrarse en el punto más debil.

Un reto pero una labor interesante. Por ello la necesidad de empezar a utilizar las metodologías de gestión del riesgo. Al menos, que la defensa sea con una táctica inteligente para proteger mejor lo más importante.

En la entrevista habla de cómo diseñar pensando en la cadena de fallos posibles puede ser un factor de éxito. A continuación incluyo sus palabras en la entrevista.

"BRUCE LINDSAY: - Let’s think a little bit about how errors happen—and they happen at all the different levels of the system, from an alpha particle discharging a capacitor in your memory to a fire, flood, or insurrection wiping out the entire site. From program logic blunders to the disk coming back with data from the wrong sector, things go wrong. You have to engineer for failure at all the different levels of the system, from the circuit level on up through subsystems like the database or the file system and on into the application programs themselves.

Engineering for failure sounds like a bad phrase, but that’s really what’s required to deliver reliable and dependable information processing. "

Fuente: ACM Queue - A Conversation with Bruce Lindsay - Designing for failure may be the key to success.

Esta reflexión se suma a la que ayer hizo Bruce Schneier sobre el desequilibrio existente entre la estrategia del defensor y la estrategia del atacante.

El defensor tiene el difícil papel de plantearse todas las posibles hipótesis sobre cuales son sus puntos

vulnerables para tratar de estar preparado para cada uno de ellos utilizando tácticas preventivas o de recuperación frente a incidentes.

El atacante sólo tiene que investigar para encontrar un punto vulnerable y explotarlo para producir el daño.

La descompensación es principalmente de ámbito y dominio de lo que hay que proteger. El defensor lo abarca todo, el atacante puede concentrarse en el punto más debil.

Un reto pero una labor interesante. Por ello la necesidad de empezar a utilizar las metodologías de gestión del riesgo. Al menos, que la defensa sea con una táctica inteligente para proteger mejor lo más importante.

martes, 14 de diciembre de 2004

Documentación de interés

0

comentarios

Internet Security Foundation:Protección de contraseñas

Hoy he leido, via el Blog de Bruce Schneier, que desde el 20 de septiembre de este año Microsoft conoce una vulnerabilidad que afecta a los campos de introducción de contraseñas que ocultan los caracteres tecleados. Como apunta Schneier, el problema con la gestión de contraseñas en las aplicaciones es que estas no te tratan ni almacenan de forma segura. Si la contraseña es confidencial que menos que garantizar que no se quede cacheada una vez introducida en texto claro. Son cosas muy básicas y de sentido comun pero es que hasta ahora la seguridad ha importado muy poco.

Desde la página Web de esta asociación, puede escribirse una carta a Bill Gates para que trate de parchear esta vulnerabilidad para la que Microsoft hasta la fecha no parece mostrar ningún interés en cerrar.

Internet Security Foundation

Desde la página Web de esta asociación, puede escribirse una carta a Bill Gates para que trate de parchear esta vulnerabilidad para la que Microsoft hasta la fecha no parece mostrar ningún interés en cerrar.

Internet Security Foundation

jueves, 9 de diciembre de 2004

Herramientas seguridad

0

comentarios

Recuperación de ficheros borrados

La aparición de nuevos virus de carácter destructivo como Tasin pone de manifiesto la necesidad de contar con un buen software capaz de recuperar ficheros borrados del disco tanto por error como por la ejecución de código malicioso.

En concreto, yo utilizo PC INSPECTOR File Recovery que es freeware y de sencillo manejo.Dispone de versiones para la recuperación de archivos en disco duro y en tarjetas de memoria, algo muy util debido a la proliferación de las cámaras digitales.

Dentro de los software de pago, también merece la pena recomendar EasyRecovery™ Profesional que es sencillo y muy efectivo, sobre todo en sistemas de ficheros NTFS.

En concreto, yo utilizo PC INSPECTOR File Recovery que es freeware y de sencillo manejo.Dispone de versiones para la recuperación de archivos en disco duro y en tarjetas de memoria, algo muy util debido a la proliferación de las cámaras digitales.

Dentro de los software de pago, también merece la pena recomendar EasyRecovery™ Profesional que es sencillo y muy efectivo, sobre todo en sistemas de ficheros NTFS.

jueves, 2 de diciembre de 2004

Noticias

0

comentarios

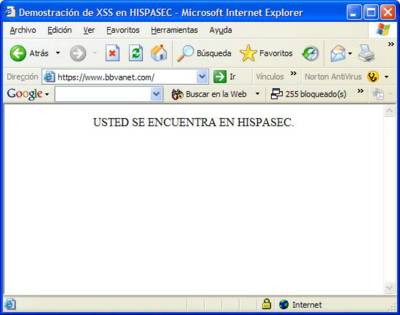

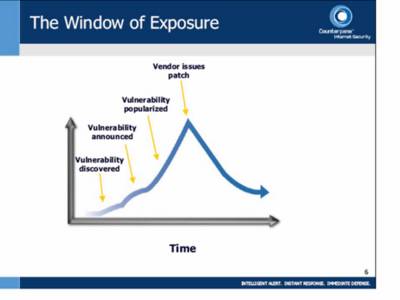

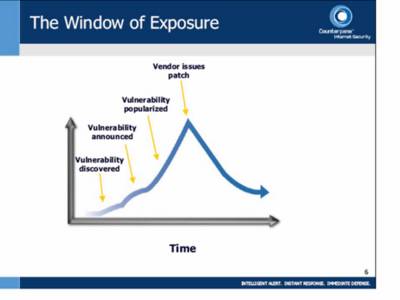

Ejemplo real del concepto "ventana de exposición"

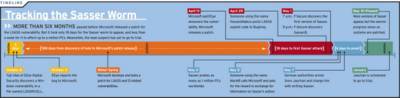

Aunque ya publique el 23 de septiembre algo al respecto, hoy he encontrado un ejemplo real del concepto ventana de exposición sobre el virus Sasser.

En el siguiente dibujo podemos ver la representación gráfica del asunto:

En este ejemplo, vamos ahora a ver la evolución del virus Sasser en su linea de tiempo.

- El día 2 de octubre de 2003 se descubre la vulnerabilidad por parte de Yuji Ukai de Eeye.Al día siguiente, Eeye informa de la vulnerabilidad a Microsoft. Aquí comienza la ventana de exposición.

- Durante 188 días, Microsoft investiga el suceso y trata de encontrar una solución al error reportado por Eeye sobre la librería LSASRV.dll. Este intervalo de tiempo representa el tramo inicial del gráfico anterior durante el cual, la vulnerabilidad ha sido descubierta pero no existe solución.

-El día 13 de abril del 2004, Eeye y Microsoft anuncian al público la existencia de la vulnerabilidad y publican el parche correspondiente para solucionarla. Esto representa el punto del gráfico de "Anuncio de la vulnerabilidad".

- 18 días despues, el día 29 de abril de 2004, aparece en un foro de Bugtraq el primer exploit utilizando esta vulnerabilidad.

- El día 1 de mayo a las 7:AM F-Secure publica el anuncio de esta versión del virus y lo denomina Sasser. A las 5:PM F-Secure anuncia la aparición de otra versión derivada de este primer virus, llamandolo Sasser.B

- El día 4 de mayo, Sasser logra infectar 1 MILLON de ordenadores.

- El día 5 de mayo, alguien se pone en contacto con Microsoft para comentarles cierta información sobre el posible autor de Sasser.

- El día 7 de mayo de 2004, la policía germana detiene a Sven Jaschan como presunto autor del virus Sasser.

- Desde el día 10 de mayo, han ido apareciendo diferentes versiones del virus, pero su incidencia a ido disminuyendo conforme los equipos han ido parcheandose con las actualizaciones de Windows.

- En Enero de este año, Jaschan es enviado a la carcel.

Muy significativo el hecho de ver lo dificil que es encontrar una solución para una vulnerabilidad (188 días) frente a lo que tarda en aparecer el primer exploit (18 días). Como se puede ver, los malos son rápidos y listos.

En el siguiente dibujo podemos ver la representación gráfica del asunto:

En este ejemplo, vamos ahora a ver la evolución del virus Sasser en su linea de tiempo.

- El día 2 de octubre de 2003 se descubre la vulnerabilidad por parte de Yuji Ukai de Eeye.Al día siguiente, Eeye informa de la vulnerabilidad a Microsoft. Aquí comienza la ventana de exposición.

- Durante 188 días, Microsoft investiga el suceso y trata de encontrar una solución al error reportado por Eeye sobre la librería LSASRV.dll. Este intervalo de tiempo representa el tramo inicial del gráfico anterior durante el cual, la vulnerabilidad ha sido descubierta pero no existe solución.

-El día 13 de abril del 2004, Eeye y Microsoft anuncian al público la existencia de la vulnerabilidad y publican el parche correspondiente para solucionarla. Esto representa el punto del gráfico de "Anuncio de la vulnerabilidad".

- 18 días despues, el día 29 de abril de 2004, aparece en un foro de Bugtraq el primer exploit utilizando esta vulnerabilidad.

- El día 1 de mayo a las 7:AM F-Secure publica el anuncio de esta versión del virus y lo denomina Sasser. A las 5:PM F-Secure anuncia la aparición de otra versión derivada de este primer virus, llamandolo Sasser.B

- El día 4 de mayo, Sasser logra infectar 1 MILLON de ordenadores.

- El día 5 de mayo, alguien se pone en contacto con Microsoft para comentarles cierta información sobre el posible autor de Sasser.

- El día 7 de mayo de 2004, la policía germana detiene a Sven Jaschan como presunto autor del virus Sasser.

- Desde el día 10 de mayo, han ido apareciendo diferentes versiones del virus, pero su incidencia a ido disminuyendo conforme los equipos han ido parcheandose con las actualizaciones de Windows.

- En Enero de este año, Jaschan es enviado a la carcel.

Muy significativo el hecho de ver lo dificil que es encontrar una solución para una vulnerabilidad (188 días) frente a lo que tarda en aparecer el primer exploit (18 días). Como se puede ver, los malos son rápidos y listos.

miércoles, 1 de diciembre de 2004

Noticias

0

comentarios

Comentarios de Bruce Schneier sobre Google Desktop

Desde que Bruce Schneier tiene su propio blog parece que se anima a publicar con mas asiduidad y no tenemos que esperar de mes en mes a su Crypto-gram.

A lo que iba, el post de hoy de su blog habla de la seguridad de Google Desktop.

Aunque ya comenté algunos aspectos que me parecieron inquietantes en su momento como usuario de la versión demo en Google Desktop, arma de doble filo, recojo y traduzco las diferentes reflexiones que aporta ahora Bruce Schneier en un análisis más profundo y exacto. El resumen del contenido de su post lo escribo en itálica.

Al instalar la herramienta en nuestro PC, Google Dk crea unos

ficheros de indices que registran los ficheros de Word, hojas de calculo de Excel, presentaciones Powerpoint, correos electrónicos, paginas Web cacheadas y sesiones de chat de algunos programas de mensajería instantánea.

El objetivo de la herramienta es muy acertado dada la mediocridad del buscador de Windows. El principal problema de seguridad es que Google Desktop Search (GDS) encuentra documentos que seguramente preferirías no encontrar.

Por ejemplo, GDS busca en la cache del navegador, lo que permite ver las páginas por las que se ha navegado, el contenido de sesiones de banca online o webmails incluso si su acceso se encuentra limitado con contraseña.

GDS también encuentra ficheros cifrados en claro. Ello no rompe la robustez del sistema de cifrado ni la clave utilizada pero por un error de diseño, la cache de Windows almacena el texto en claro y GDS es capaz de encontrarlo. No es un problema del buscador sino un error de la herramienta de cifrado que bajo ningun concepto debería permitir que se cachearan contenidos cifrados.

Primero, los navegadores no deberían almacenar paginas SSL cifradas bajo ningún concepto o al menos, deberían preguntar al usuario.

Segundo, los programas de cifrado no deben almacenar en cache nada en claro una vez deja de ser utilizado el fichero descifrado.De esa forma GDS no los encontraría.

Tercero, GDS no distingue entre los diferentes usuarios que trabajan en un PC y por tanto, no respeta los permisos dado que el servicio requiere de permisos de administrador.

Mucha gente está reportando estos agujeros de seguridad a Google pero en el fondo hay que preguntarse si es responsabilidad suya o no la aparición de estas vulnerabilidades.

El problema es que estas cosas SI afectan a la seguridad del usuario, que en el fondo, es la principal cuestión.

A lo que iba, el post de hoy de su blog habla de la seguridad de Google Desktop.

Aunque ya comenté algunos aspectos que me parecieron inquietantes en su momento como usuario de la versión demo en Google Desktop, arma de doble filo, recojo y traduzco las diferentes reflexiones que aporta ahora Bruce Schneier en un análisis más profundo y exacto. El resumen del contenido de su post lo escribo en itálica.

Al instalar la herramienta en nuestro PC, Google Dk crea unos

ficheros de indices que registran los ficheros de Word, hojas de calculo de Excel, presentaciones Powerpoint, correos electrónicos, paginas Web cacheadas y sesiones de chat de algunos programas de mensajería instantánea.

El objetivo de la herramienta es muy acertado dada la mediocridad del buscador de Windows. El principal problema de seguridad es que Google Desktop Search (GDS) encuentra documentos que seguramente preferirías no encontrar.

Por ejemplo, GDS busca en la cache del navegador, lo que permite ver las páginas por las que se ha navegado, el contenido de sesiones de banca online o webmails incluso si su acceso se encuentra limitado con contraseña.

GDS también encuentra ficheros cifrados en claro. Ello no rompe la robustez del sistema de cifrado ni la clave utilizada pero por un error de diseño, la cache de Windows almacena el texto en claro y GDS es capaz de encontrarlo. No es un problema del buscador sino un error de la herramienta de cifrado que bajo ningun concepto debería permitir que se cachearan contenidos cifrados.

Primero, los navegadores no deberían almacenar paginas SSL cifradas bajo ningún concepto o al menos, deberían preguntar al usuario.

Segundo, los programas de cifrado no deben almacenar en cache nada en claro una vez deja de ser utilizado el fichero descifrado.De esa forma GDS no los encontraría.

Tercero, GDS no distingue entre los diferentes usuarios que trabajan en un PC y por tanto, no respeta los permisos dado que el servicio requiere de permisos de administrador.

Mucha gente está reportando estos agujeros de seguridad a Google pero en el fondo hay que preguntarse si es responsabilidad suya o no la aparición de estas vulnerabilidades.

El problema es que estas cosas SI afectan a la seguridad del usuario, que en el fondo, es la principal cuestión.

El phishing está popularizandose y los intentos por lograr mediante medios automáticos su detección comienzan a dar sus pequeños frutos. Con una filosofía idéntica a la de los antivirus, esta herramienta software que hoy referencio se instala en el PC y detecta los posibles correos con "Phishing" que circulan.

El funcionamiento de la aplicación es sencillo. El primer usuario que detecta un correo de phishing lo reporta hacia el equipo de monitorización de Phishing Guard. Ellos evaluan el correo y deciden si incorporarlo a la base de datos ScamBase™. Estas actualizaciones se comunican a los clientes software que inmediatamente incorporan este nuevo correo de phishing. Es idéntico a la detección de virus mediante patrones.

PhishGuard.com Anti-Phishing System

El funcionamiento de la aplicación es sencillo. El primer usuario que detecta un correo de phishing lo reporta hacia el equipo de monitorización de Phishing Guard. Ellos evaluan el correo y deciden si incorporarlo a la base de datos ScamBase™. Estas actualizaciones se comunican a los clientes software que inmediatamente incorporan este nuevo correo de phishing. Es idéntico a la detección de virus mediante patrones.

PhishGuard.com Anti-Phishing System

Da gusto ver en el contador del Web que por fín se supera el hito de las 1000 visitas. Aunque uno hace esto por amor al arte, es gratificante ver que pueda servir para algo. Aunque el blog tiene 2 años de antigüedad, realmente llevo posteando de forma diaria sólo 6 meses que es desde cuando comenzó a cuantificar el contador. En fin, ya he incorporado el postear a mi rutina diaria y casi siempre encuentro el hueco para poner algo. Además, la actualidad siempre tiene alguna noticia o información respecto a la seguridad que merece comentario. Solo quiero agradecer a quien me siga regularmente que considere este blog interesante y trataré dotarlo cada vez más de contenidos interesantes y soluciones prácticas para la protección de información.

Apuntes de seguridad de la información

Apuntes de seguridad de la información

jueves, 25 de noviembre de 2004

0

comentarios

Autenticación de doble factor utilizando teléfonos móviles.

El entorno de la Banca on-line empieza a estar bastante preocupado por los nuevos riesgos que han empezado a surgir entorno al uso de estos servicios. El principal esfuerzo de las entidades bancarias ha sido, hasta la fecha, principalmente proteger sus sistemas de información y posteriormente, proteger la confidencialidad e integridad del canal de comunicaciones utilizado. Básicamente las medidas de seguridad adoptadas es el uso de Autenticación de Servidor utilizando certificados digitales, que consigue la conexión segura mediante el protocolo SSL.

Como siempre, el atacante dirige su esfuerzo hacia el eslabón más debil y en este caso, el objetivo de los ataques es el PC del cliente de banca, que está fuera de control de la Entidad bancaria y que suele estar mal protegido.

Amenazas como el phising, scam o los virus y troyanos con keyloggers tienen como victima a ese pobre e ingenuo usuario al que mediante ingeniería social se le consigue engañar facilmente.

El objeto de comentario del Blog de Bruce Schneier es el anuncio por parte de un Banco Australiano del uso de teléfonos móviles para proporcionar autenticación de doble factor.

Hasta la fecha, la autenticación se basa en contraseñas (algo que se sabe). La novedad es que este banco, para transferencias que superen cierta cantidad va a enviar un SMS al cliente con una segunda contraseña de operación. En este caso, la autenticación se basa en password (algo que se sabe) y el móvil (algo que se tiene).

La bondad del método es que es sencillo, no implica complejidad para el usuario, es fácil de implementar y eficiente respecto a la seguridad que proporciona.

Bueno, bonito y barato, y encima el usuario lo entiende bien y no supone un gran esfuerzo u obstaculo su uso, o sea, perfecto.

Schneier on Security: Two-Factor Authentication with Cell Phones

Como siempre, el atacante dirige su esfuerzo hacia el eslabón más debil y en este caso, el objetivo de los ataques es el PC del cliente de banca, que está fuera de control de la Entidad bancaria y que suele estar mal protegido.

Amenazas como el phising, scam o los virus y troyanos con keyloggers tienen como victima a ese pobre e ingenuo usuario al que mediante ingeniería social se le consigue engañar facilmente.

El objeto de comentario del Blog de Bruce Schneier es el anuncio por parte de un Banco Australiano del uso de teléfonos móviles para proporcionar autenticación de doble factor.

Hasta la fecha, la autenticación se basa en contraseñas (algo que se sabe). La novedad es que este banco, para transferencias que superen cierta cantidad va a enviar un SMS al cliente con una segunda contraseña de operación. En este caso, la autenticación se basa en password (algo que se sabe) y el móvil (algo que se tiene).

La bondad del método es que es sencillo, no implica complejidad para el usuario, es fácil de implementar y eficiente respecto a la seguridad que proporciona.

Bueno, bonito y barato, y encima el usuario lo entiende bien y no supone un gran esfuerzo u obstaculo su uso, o sea, perfecto.

Schneier on Security: Two-Factor Authentication with Cell Phones

miércoles, 24 de noviembre de 2004

Documentación de interés,

Noticias

0

comentarios

CERT: Principios de la supervivencia y protección de la información

La Universidad del Cernegie Mellon, en concreto el área de Software Enginereering Institute alberga el Centro de Respuesta Frente a Incidentes(CERT) americano.

Dentro de este organismo podemos encontrar extensa información, de carácter científico y didáctico, sobre la seguridad de la información. Como centro de investigación, proporcionan herramientas y teorías sobre la protección de información. Están más centrados en la respuesta frente a incidentes, aunque también disponen de una metodología propia de análisis de riesgos que es OCTAVE y de cursos de formación y concienciación de usuarios.

En fin, se puede encontrar información muy útil al respecto en este Web. Hoy concretamente posteo los 10 principios básicos para garantizar la supervivencia y protección de la información.Los diez puntos son muy interesantes y la ilustración que refleja cada principio es muy significativa.

href="http://www.cert.org/info_assurance/principles.html">Principles of Survivability and Information Assurance

Dentro de este organismo podemos encontrar extensa información, de carácter científico y didáctico, sobre la seguridad de la información. Como centro de investigación, proporcionan herramientas y teorías sobre la protección de información. Están más centrados en la respuesta frente a incidentes, aunque también disponen de una metodología propia de análisis de riesgos que es OCTAVE y de cursos de formación y concienciación de usuarios.

En fin, se puede encontrar información muy útil al respecto en este Web. Hoy concretamente posteo los 10 principios básicos para garantizar la supervivencia y protección de la información.Los diez puntos son muy interesantes y la ilustración que refleja cada principio es muy significativa.

href="http://www.cert.org/info_assurance/principles.html">Principles of Survivability and Information Assurance

La seguridad hasta ahora se ha basado en el axioma "Defensa en profundidad" imaginándonos la protección de nuestros sistemas de información como la construcción de diferentes barreras concéntricas desde el exterior hacia la red interna.

Imaginar esos bordes ciberespaciales es relativamente fácil puesto que la interconexión de sistemas sigue este patron de cercania/legania en base a la arquitectura de red de los sistemas. Nos encontramos con equipos perimetrales, DMZ, servidores internos y la LAN.

Ahora bien, en la protección de información, la frontera desaparece cuando un usuario en cada PC puede montar un dispositivo móvil capaz de sacar de la red hasta 1 GB. La amenaza ahora se situa en el interior de la red, donde no existen tantos controles.

De la mano de la empresa GFI aparece un software que pretende gestionar este riesgo, implantando mecanismos de seguridad que evitan la conexión descontrolada de dispositivos de almacenamiento masivo de información.

GFI-Control of portable storage devices

Imaginar esos bordes ciberespaciales es relativamente fácil puesto que la interconexión de sistemas sigue este patron de cercania/legania en base a la arquitectura de red de los sistemas. Nos encontramos con equipos perimetrales, DMZ, servidores internos y la LAN.

Ahora bien, en la protección de información, la frontera desaparece cuando un usuario en cada PC puede montar un dispositivo móvil capaz de sacar de la red hasta 1 GB. La amenaza ahora se situa en el interior de la red, donde no existen tantos controles.

De la mano de la empresa GFI aparece un software que pretende gestionar este riesgo, implantando mecanismos de seguridad que evitan la conexión descontrolada de dispositivos de almacenamiento masivo de información.

GFI-Control of portable storage devices

La autenticación está en crisis.

La noticia de la que hoy me hago eco es del phishing entorno a un aviso de seguridad de Linux Red Hat que circula por la red Linux Phishing Attack Circulates on Net.

En este caso, el atacante intenta engañar a los usuarios linux para que descarguen un parche de seguridad que lleva embebido un troyano. La noticia es solo una mas de las que se vienen sucediendo y que ponen de manifiesto un problema muy grave que sigue a dia de hoy obviandose.

La seguridad de la información hasta ahora ha seguido los conceptos tradicionales heredados de la filosofía americana basada en el Orange Book en donde se habla de los 3 pilares de la seguridad que segun este documento son la confidencialidad, la integridad y la disponibilidad.

Hasta la fecha, la autenticación definida como "la característica de dar y reconocer la autenticidad de los activos y/o la identidad de los actores y/o la autorización por parte de los autorizadores, así como la verificación de dichas tres cuestiones" ha quedado relegada a un segundo plano, pero actualmente el objetivo de los ataques se está enfocando hacia propiedad descuidada por parte de las medidas de seguridad en Internet.

Las tecnologías para implementar medidas que verifiquen esta propiedad existen desde hace tiempo, basándose principalmente en la firma digital o en la autenticación fuerte que utiliza dispositivos que generan contraseñas de un solo uso.

Estas soluciones son caras y hasta ahora no han sido utilizadas dado que se pensaba que estas amenazas no deberían considerarse.

Dado que siempre parece actuarse de forma reactiva, las soluciones siempre se adoptan cuando el problema o el incidente se manifiesta, en vez de diseñar e implantar los servicios Web almenos con unas medidas de seguridaad robustas para en entorno operativo en donde se situan.

Como pasaba con la Ingeniería del Software, hasta que no se dieron cuenta que usarlas era más rentable que soportar los costos de mantenimiento y soporte de los productos no documentados, en la Seguridad estamos ahora mismo en el mismo punto. Hasta que no seamos conscientes de que la seguridad debe incluirse en el diseño, nos encontraremos con problemas cuya solución pasa por el rediseño, que tiene un costo siempre mayor que hacer las cosas bien desde el principio.

En fin, paciencia y esperemos que esta cultura de la inseguridad en el mundo electrónico cambie.

La noticia de la que hoy me hago eco es del phishing entorno a un aviso de seguridad de Linux Red Hat que circula por la red Linux Phishing Attack Circulates on Net.

En este caso, el atacante intenta engañar a los usuarios linux para que descarguen un parche de seguridad que lleva embebido un troyano. La noticia es solo una mas de las que se vienen sucediendo y que ponen de manifiesto un problema muy grave que sigue a dia de hoy obviandose.

La seguridad de la información hasta ahora ha seguido los conceptos tradicionales heredados de la filosofía americana basada en el Orange Book en donde se habla de los 3 pilares de la seguridad que segun este documento son la confidencialidad, la integridad y la disponibilidad.

Hasta la fecha, la autenticación definida como "la característica de dar y reconocer la autenticidad de los activos y/o la identidad de los actores y/o la autorización por parte de los autorizadores, así como la verificación de dichas tres cuestiones" ha quedado relegada a un segundo plano, pero actualmente el objetivo de los ataques se está enfocando hacia propiedad descuidada por parte de las medidas de seguridad en Internet.

Las tecnologías para implementar medidas que verifiquen esta propiedad existen desde hace tiempo, basándose principalmente en la firma digital o en la autenticación fuerte que utiliza dispositivos que generan contraseñas de un solo uso.

Estas soluciones son caras y hasta ahora no han sido utilizadas dado que se pensaba que estas amenazas no deberían considerarse.

Dado que siempre parece actuarse de forma reactiva, las soluciones siempre se adoptan cuando el problema o el incidente se manifiesta, en vez de diseñar e implantar los servicios Web almenos con unas medidas de seguridaad robustas para en entorno operativo en donde se situan.

Como pasaba con la Ingeniería del Software, hasta que no se dieron cuenta que usarlas era más rentable que soportar los costos de mantenimiento y soporte de los productos no documentados, en la Seguridad estamos ahora mismo en el mismo punto. Hasta que no seamos conscientes de que la seguridad debe incluirse en el diseño, nos encontraremos con problemas cuya solución pasa por el rediseño, que tiene un costo siempre mayor que hacer las cosas bien desde el principio.

En fin, paciencia y esperemos que esta cultura de la inseguridad en el mundo electrónico cambie.

Tal como publica Yahoo News, el señor Bill Gates recibe al día, del orden de 4 MILLONES de emails. Tiene un departamento entero encargado de supervisar y revisar que ningun correo deseado no

se pierde entre la basura.

De todas formas, este hecho es reconducido positivamente para investigar y probar tecnologías antispam. En este caso, Microsoft transforma un problema en una oportunidad de negocio y un reto tecnológico a tratar.

Yahoo! News - Bill Gates Gets 4 Million E-Mails

se pierde entre la basura.

De todas formas, este hecho es reconducido positivamente para investigar y probar tecnologías antispam. En este caso, Microsoft transforma un problema en una oportunidad de negocio y un reto tecnológico a tratar.

Yahoo! News - Bill Gates Gets 4 Million E-Mails

miércoles, 17 de noviembre de 2004

Noticias

0

comentarios

Configuración de Servicios prescindibles en Windows XP Home and Professional Service Pack 2

He encontrado una joya para el usuario final de Windows XP. Este Web nos indica qué servicios de Windows XP pueden desactivarse de forma segura sin implicaciones graves para el sistema operativo.

En esta tabla salen diferentes perfiles de ejecución en función de lo que el usuario quiera hacer. A continuación, detallo el contenido de cada uno de ellos.

- Display Name ~ How it displays in the Services Control Panel.

- Process Name ~ Name of the Process running in the background (displays in Task Manager by hitting Ctrl+Alt+Del).

- DEFAULT Home ~ What Bill G. thinks should be running on Windows XP Home.

- DEFAULT Pro ~ What Bill G. thinks should be running on Windows XP Professional.

- "SAFE" Configuration ~ This is the configuration that 95% of the people will be able to use with little or no side effects. It will also minimizes the amount of "errors" that is reported in the Event Viewer. This does not guarantee it will work for you, but if adjusting your services scares you, this configuration would be a good starting point.

- Power User Configuration ~ This is the power user setup. A great way to test this setup is here. This setup is a system that connects through a network (such as a gateway / router) to the internet, provides file and print sharing resources and gaming enjoyment. Some things may not function with this setup. No passwords save. Its use is not for a computer with analog modems or some direct DSL/cable connections. Try the "Safe" Configuration first.

- Bare Bones Configuration ~ This is the super geek setup. A great way to test this setup is here. This setup is a system that connects through a network (such as a gateway / router) to the internet with a static IP address. This system does not provide file and print sharing resources, nor have the ability to print. Its use is not for a computer with analog modems or many direct DSL/cable connections. You can use this configuration for extreme tweaking and testing purposes. Many things may not function with this setup. No passwords save. The Event Log will display "errors" of not being able to start certain services. Built in Windows CDR-RW functions may no longer work. Please do not ask, "How do I fix" questions while using this configuration. The answer will be "Use SAFE." This information's intention is for reference only.

Windows XP Home and Professional Service Pack 2 Service Configurations by Black Viper

En esta tabla salen diferentes perfiles de ejecución en función de lo que el usuario quiera hacer. A continuación, detallo el contenido de cada uno de ellos.

- Display Name ~ How it displays in the Services Control Panel.

- Process Name ~ Name of the Process running in the background (displays in Task Manager by hitting Ctrl+Alt+Del).

- DEFAULT Home ~ What Bill G. thinks should be running on Windows XP Home.

- DEFAULT Pro ~ What Bill G. thinks should be running on Windows XP Professional.

- "SAFE" Configuration ~ This is the configuration that 95% of the people will be able to use with little or no side effects. It will also minimizes the amount of "errors" that is reported in the Event Viewer. This does not guarantee it will work for you, but if adjusting your services scares you, this configuration would be a good starting point.

- Power User Configuration ~ This is the power user setup. A great way to test this setup is here. This setup is a system that connects through a network (such as a gateway / router) to the internet, provides file and print sharing resources and gaming enjoyment. Some things may not function with this setup. No passwords save. Its use is not for a computer with analog modems or some direct DSL/cable connections. Try the "Safe" Configuration first.

- Bare Bones Configuration ~ This is the super geek setup. A great way to test this setup is here. This setup is a system that connects through a network (such as a gateway / router) to the internet with a static IP address. This system does not provide file and print sharing resources, nor have the ability to print. Its use is not for a computer with analog modems or many direct DSL/cable connections. You can use this configuration for extreme tweaking and testing purposes. Many things may not function with this setup. No passwords save. The Event Log will display "errors" of not being able to start certain services. Built in Windows CDR-RW functions may no longer work. Please do not ask, "How do I fix" questions while using this configuration. The answer will be "Use SAFE." This information's intention is for reference only.

Windows XP Home and Professional Service Pack 2 Service Configurations by Black Viper

martes, 16 de noviembre de 2004

Noticias

0

comentarios

ENISA: European Network Information Security Agency

Por fin Europa ha puesto en marcha su Agencia Nacional de Seguridad. Bajo las siglas de ENISA, se encargará de la protección de la seguridad de la información y de las redes de telecomunicaciones pertenecientes a los diferentes gobiernos de la Union Europea. A raiz de los escandalos causados por ECHELON, Europa descubrió que algunos paises están usando contrainteligencia para realizar espionaje industrial, como ha ocurrido con nuestros querídos amigos americanos, que menos jugar limpio suelen hacer de todo. Como solución y agente responsable de garantizar los intereses de la Unión Europea en esta materia, surge ENISA. A continuación, extraigo el resumen que publica en su página principal este organismo.

"Overview

ENISA aims at ensuring particularly high levels of network and information security within the Community. The Agency will contribute to the development of a culture of network and information security for the benefit of the citizens, consumers, enterprises and public sector organisations of the European Union, and consequently will contribute to the smooth functioning of the internal market.

The Agency assists the Commission, the Member States and, consequently, the business community in meeting the requirements of network and information security, including present and future Community legislation.

ENISA will ultimately serve as a centre of expertise for both Member States and EU Institutions to seek advice on matters related to network and information security."

Link: ENISA: European Network Information Security Agency

"Overview

ENISA aims at ensuring particularly high levels of network and information security within the Community. The Agency will contribute to the development of a culture of network and information security for the benefit of the citizens, consumers, enterprises and public sector organisations of the European Union, and consequently will contribute to the smooth functioning of the internal market.